Informações iniciais Arquivos .js Seja você um profissional de Red Team, estudante, pesquisador ou Bug Hunter, um vetor importante para busca de informações em aplicações web, são os arquivos .js. Muitas vezes esses arquivos acabam passando despercebidos por parte da equipe de desenvolvimento com

Leia maisDicas e Artigos

Como podemos definir o que é uma equipe Blue Team? Em um

Introdução Recentemente, fui questionado sobre as ferramentas que utilizo no meu dia

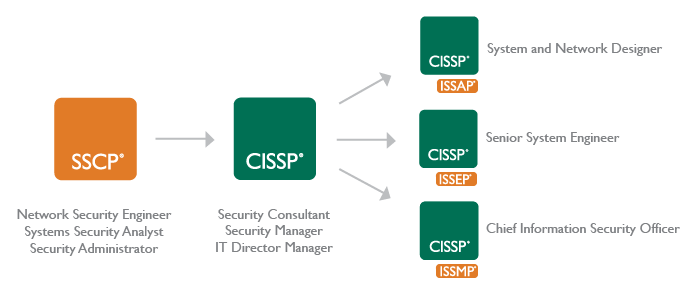

Nos últimos anos, a área de tecnologia da informação (TI) acabou se

All posts

O conhecimento na área de Cybersecurity é adquirido de diversas formas, uma delas é lendo reports, artigos e materiais de outros profissionais

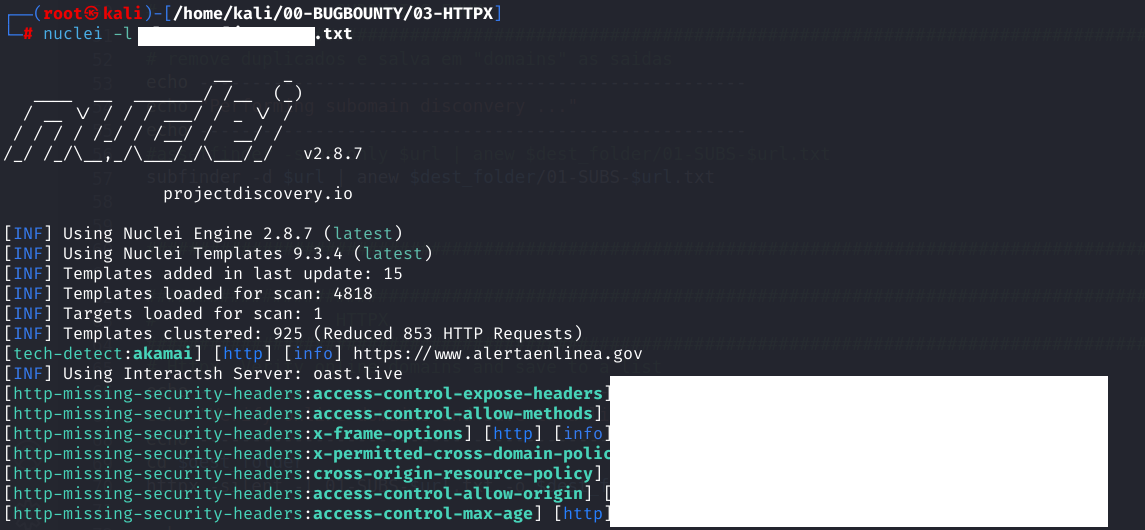

Leia maisNuclei é uma ferramenta para detectar vulnerabilidades potenciais e informações sensíveis em sua infraestrutura usando modelos pré-definidos. Os modelos são escritos em

Leia maisA enumeração de subdomínio é o processo de identificação de todos os subdomínios de um determinado domínio. Isso pode ser útil para

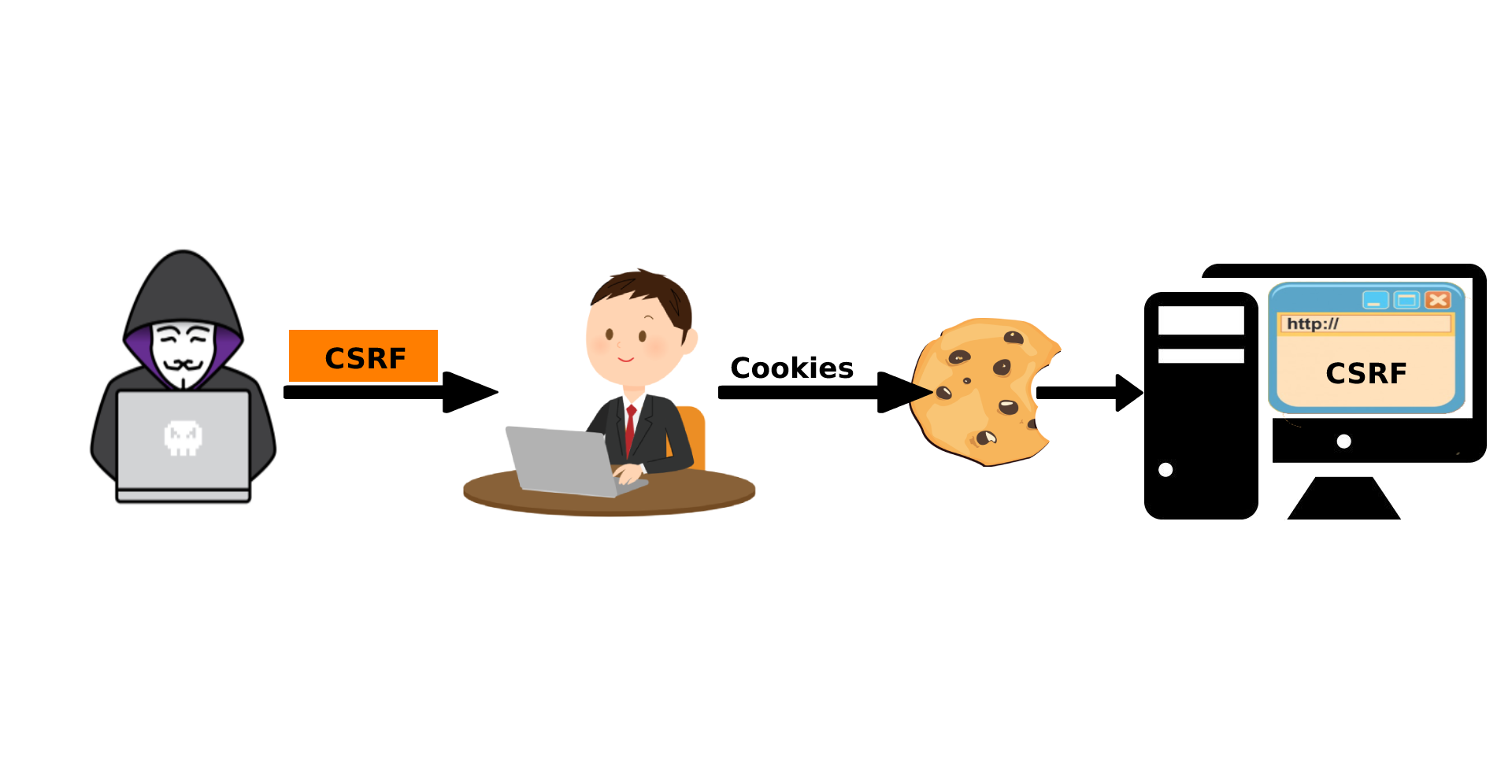

Leia maisCross-Site Request Forgery (CSRF) é um tipo de ataque que ocorre quando um site malicioso, e-mail, blog, mensagem instantânea ou programa faz

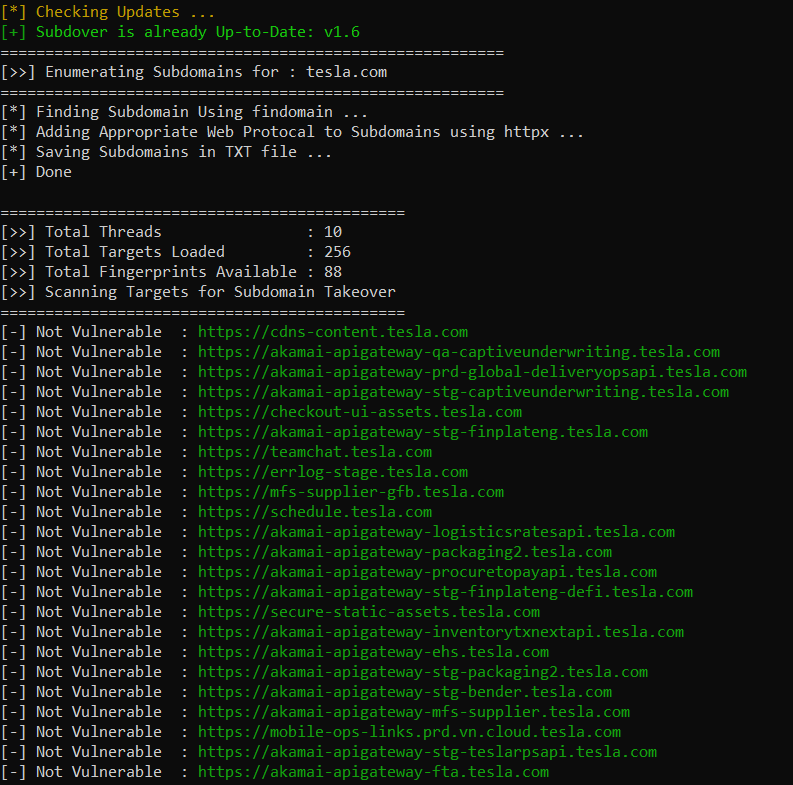

Leia maisIntrodução Uma aquisição de subdomínio (Subdomain Takeover) é um tipo de ataque em que um invasor é capaz de assumir o controle

Leia maisXSS Payload lists: 1 – Ghetto Bypass 2 – Payloadbox 3 – @PortSwigger – XSS Cheat Sheet 30 Payloads XSS exclusivos e

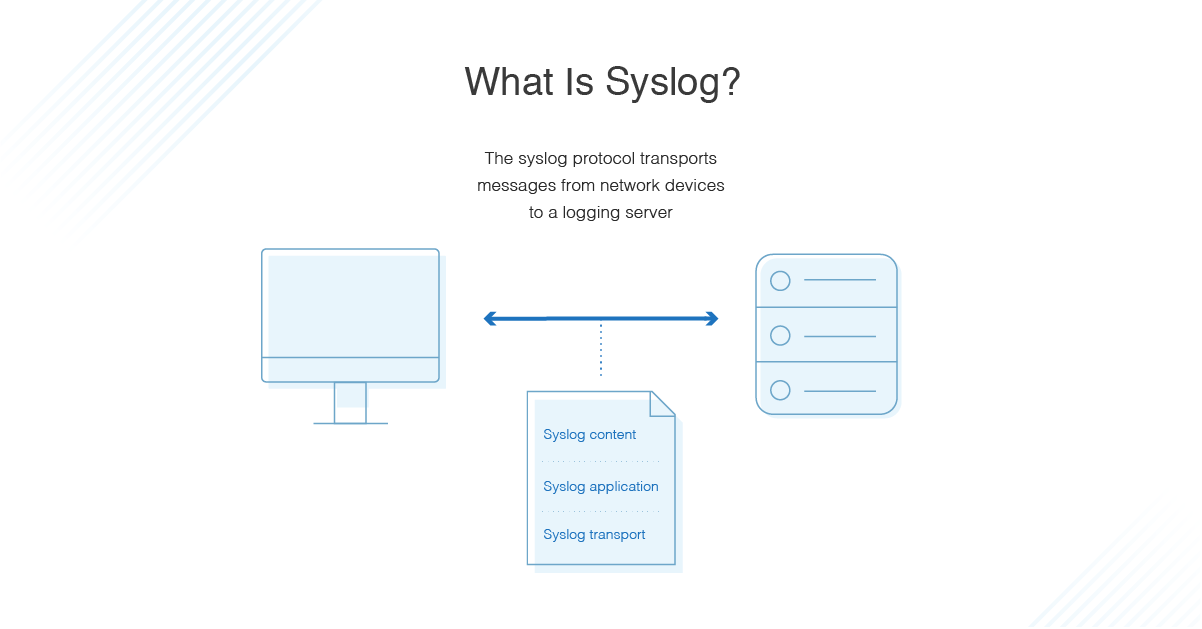

Leia maisA importância dos logs A criação de logs é um procedimento essencial em sistemas operacionais e softwares/aplicativos, no qual eventos são registrados

Leia maisUma coleção de laboratórios gratuitos para praticar e testar suas habilidades REDTEAM/BLUETEAM e CTF Link para o Github

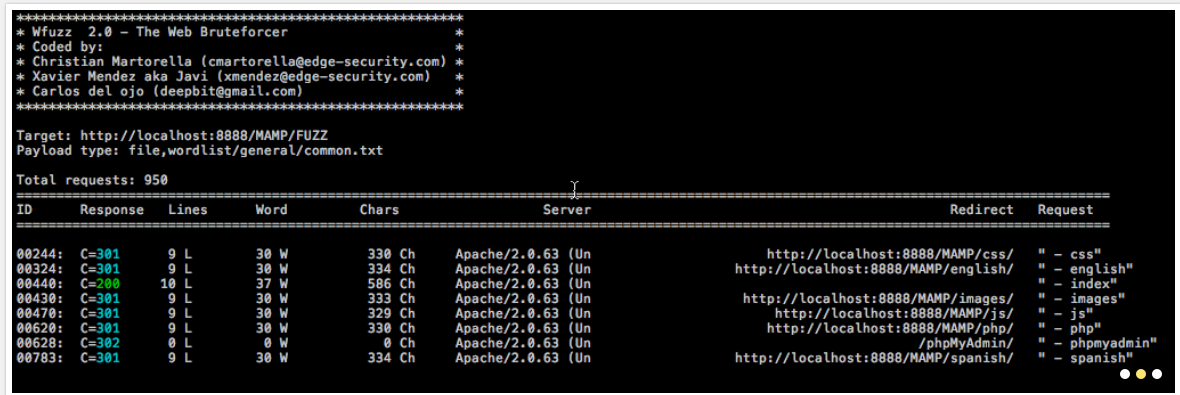

Leia maisO Wfuzz é uma ferramenta poderosa usada para aplicativos da Web de força bruta. Ele é escrito em Python e é frequentemente

Leia maisVulnerability Lab, não é exatamente uma ferramenta em si, mas é um recurso incrivelmente poderoso. O site revela inúmeras vulnerabilidades de alto

Leia mais