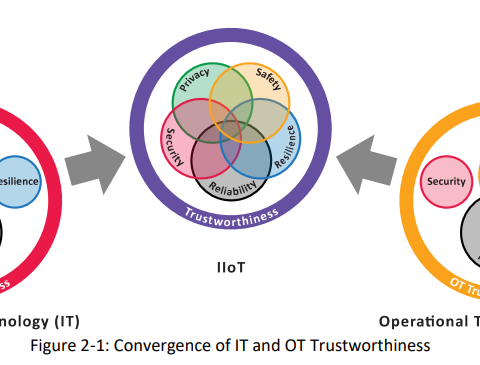

Introdução O Industry IoT Consortium publicou a versão atualizada do Industry Internet of Things Security Framework (IISF). O objetivo deste documento é

Leia maisComo podemos definir o que é uma equipe Blue Team? Em um nível macro, a equipe Blue Team é toda a organização,

Leia maisHoje vou falar sobre uma ferramenta incrível que vai ajudar você a dar um upgrade na segurança cibernética da sua organização ou

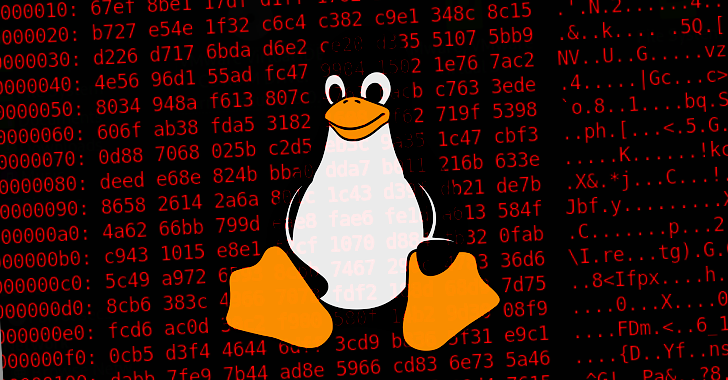

Leia maisUma análise da variante Linux de uma nova cepa de ransomware chamada BlackSuit revelou semelhanças significativas com outra família de ransomware chamada

Leia maisIntrodução Recentemente, fui questionado sobre as ferramentas que utilizo no meu dia a dia e se o Kali Linux tinha todas as

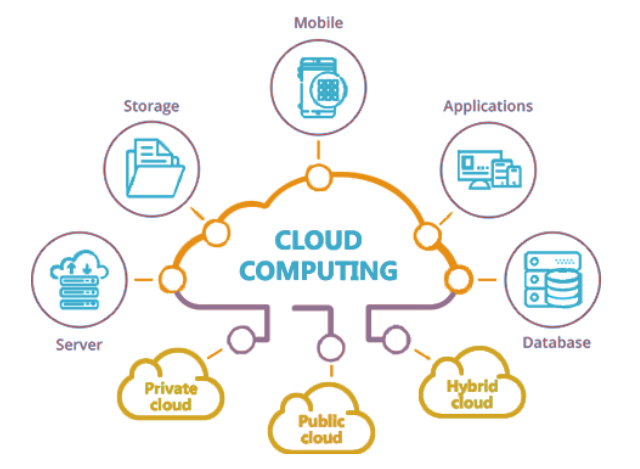

Leia maisA computação em nuvem transformou a maneira como as empresas operam, permitindo-lhes alugar recursos de processamento, armazenamento e rede conforme necessário. Essa

Leia maisIntrodução O Google Dorks é uma técnica avançada de pesquisa que utiliza operadores de busca específicos para filtrar e encontrar informações específicas

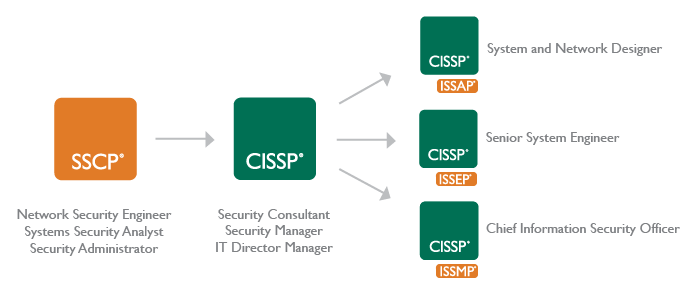

Leia maisNos últimos anos, a área de tecnologia da informação (TI) acabou se tornando uma das mais competitivas e bem remunerada do mercado

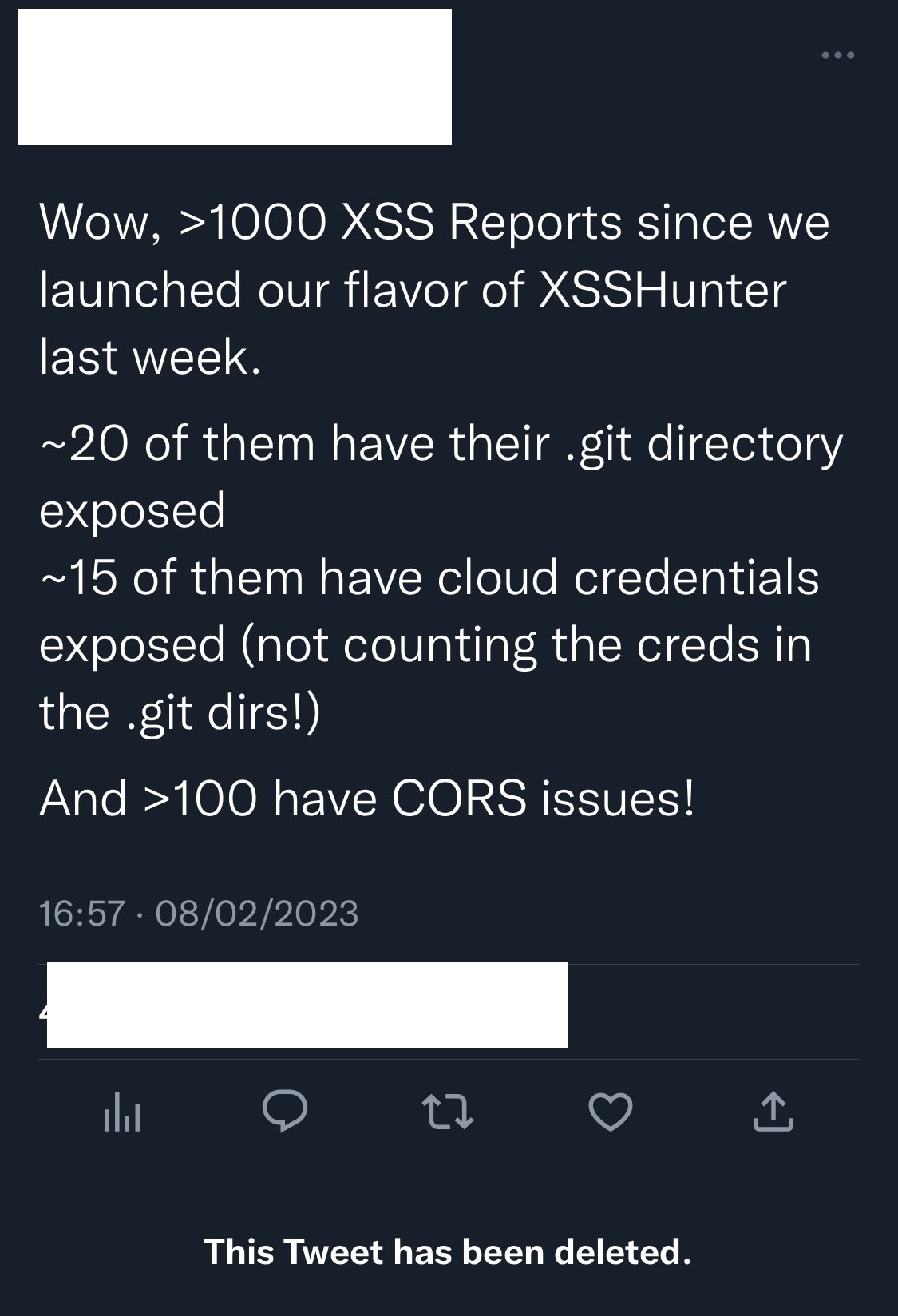

Leia maisBug bounty é uma prática em que empresas ou organizações oferecem recompensas financeiras ou outras recompensas a pesquisadores independentes ou especialistas em

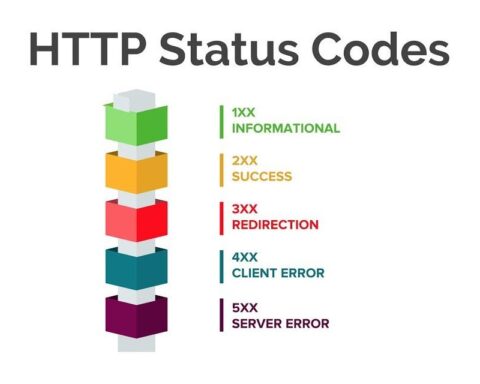

Leia maisHTTP status codes são códigos de três dígitos retornados por um servidor em resposta a uma solicitação do cliente. Eles indicam o

Leia mais