Todo o conteúdo fornecido neste port destina-se exclusivamente a fins educacionais, de estudo e desenvolvimento profissional e pessoal. As informações aqui apresentadas são para serem utilizadas de forma ética e profissional, em conformidade com todas as leis e regulamentos aplicáveis.

É fundamental ressaltar que qualquer conhecimento ou habilidade adquiridos por meio deste conteúdo devem ser aplicados de maneira responsável e ética. O uso de técnicas, ferramentas ou estratégias discutidas aqui para atividades ilegais, prejudiciais, invasivas ou antiéticas é estritamente proibido e desencorajado.

Recomenda-se que você sempre busque aconselhamento legal e ético antes de realizar qualquer atividade relacionada à segurança cibernética. Como criador deste conteúdo não me responsabilizo por qualquer uso inadequado ou ilegal das informações apresentadas.

Como podemos definir o que é uma equipe Blue Team?

Em um nível macro, a equipe Blue Team é toda a organização, incluindo os usuários finais e clientes. Digo isso porque os usuários finais e clientes em vários momentos serão os primeiros a perceber quando algo der errado do ponto de vista da segurança. Sei que é extremamente desconfortável quando um cliente informa sobre um problema de segurança, mas, repetidamente, eles acabam nos salvando. Todos fazem parte da equipe.

Em um nível micro, a equipe Blue Team consiste nos indivíduos diretamente responsáveis por monitorar, defender e responder a incidentes. E aqui que você entra. Saber quais ferramentas e frameworks utilizar vai ser a base do seu dia a dia.

Eu definiria o Blue Team muito mais do que uma simples resposta a incidentes. Embora seja uma de suas principais responsabilidades, a resposta a incidentes é apenas uma parte das funções desempenhadas por essa equipe. Os profissionais de Blue Team também são responsáveis por realizar revisões técnicas de segurança, desenvolver ferramentas de segurança e gerenciar vulnerabilidades.

Blue Team está constantemente engajado em um trabalho contínuo, buscando reduzir as ameaças de segurança em aplicativos e redes, bem como fortalecer a postura de segurança da organização como um todo. Seu objetivo é amadurecer os processos de segurança, garantindo que a organização esteja preparada para lidar com possíveis incidentes e minimizar os riscos de ataques.

Duas principais habilidades que um profissional Blue Team deve desenvolver?

Citar apenas duas habilidades em uma área tão complexa é muito difícil.

Mas, se precisasse escolher apenas duas:

- Primeira: Compreender e estar ciente dos padrões de ataque e ameaças atuais, e aprender sobre as ferramentas e histórias de sucesso de outras equipes azuis. É crucial que os membros do Blue Team estejam atualizados sobre os padrões de ataque e ameaças atuais, adotando uma mentalidade semelhante à de Red Team. Isso pode envolver aprender técnicas de ataque através de replicação ou acompanhar as últimas ameaças e explorações por meio da leitura. Realizando as revisões de arquitetura de segurança, ter conhecimento do cenário de ataque pode ser extremamente útil. Muitas das ferramentas que cito, logo mais, são utilizadas tanto por Blue, Red e Purple team, assim como Bug Hunters.

- Segunda: E de extrema importância é que os membros do Blue Team estejam constantemente aprendendo sobre as ferramentas utilizadas por outras equipes azuis e suas histórias de sucesso. Mantendo-se atualizado sobre o cenário de ataques, eles podem compreender e incorporar ferramentas ou estratégias de defesa que sejam aplicáveis ou utilizáveis em sua própria infraestrutura.

Qual é o controle de segurança que oferece mais retorno pelo investimento?

A técnica de escaneamento de vulnerabilidades é uma etapa bastante útil devido à grande quantidade de informações que podemos coletar. Usando de ferramentas gratuitas é possível ter um ótimo entendimento de vulnerabilidades conhecidas de maneira rápida. No tópico sobre “Ferramentas”, teremos uma lista com algumas ótimas soluções para realizar essa etapa.

Aqui estão algumas das tarefas que uma solução de escaneamento de vulnerabilidades pode realizar:

- Descoberta (Discovery): Sabendo quais os dispositivos conectados, é possível ter uma visão abrangente da infraestrutura de rede, avaliar a postura de segurança, rastrear a localização e vida útil dos ativos, identificar possíveis alvos de ataques e atribuir responsabilidades para correções. Essa descoberta facilita a gestão eficiente dos ativos e a implementação de medidas corretivas oportunas.

- Vulnerabilidades (Vulnerabilities): Para garantir a proteção da sua rede, é essencial realizar varreduras em busca de vulnerabilidades, como software desatualizado, código mal configurado e software malicioso. Nesse contexto, destacam-se ferramentas como Nessus, OpenVAS, Nmap e Nuclei, que serão abordadas com mais detalhe em um um tópico. Esses softwares auxiliam na identificação e correção de pontos fracos na rede, fortalecendo as defesas e reduzindo os riscos de exploração por parte de invasores. Realizar essas varreduras regularmente é fundamental para manter um ambiente seguro e protegido.

- Conformidade (Compliance): Avançando no programa de segurança da informação e implementar controles de conformidade, contar com um conjunto de softwares capazes de realizar verificações de configuração em todos os sistemas é essencial para identificar lacunas de conformidade. No entanto, é importante ressaltar que a conformidade pode ser uma questão delicada. Embora seja extremamente importantepara o negócio, também pode apresentar desafios. Abordarei esses aspectos com mais detalhes em breve, destacando a importância da conformidade e as considerações necessárias ao lidar com ela.

- Análise de tráfego (Traffic Analytics): Essa etapa é essencial para detectar atividades maliciosas na rede, garantindo a segurança das comunicações. A implantação de tecnologia de escaneamento passivo em TAPs/SPANs permite analisar todo o tráfego de entrada e saída, identificando comportamentos suspeitos e possíveis ameaças. Essa abordagem contínua e em tempo real é especialmente útil na identificação de ativos não autorizados, uma vez que opera 24 horas por dia, 7 dias por semana, ao contrário do escaneamento ativo, que é pontual.

Desafios e Medidas Preventivas

O problema mais comum que muitas empresas enfrentam hoje é a falta de compreensão de como sua rede é arquitetada. As tarefas abaixo podem ajudar a melhorar a maturidade e nível de segurança de um ambiente.

Gerenciamento de patches: O gerenciamento de patches é uma tarefa de uma importância para garantir a segurança dos sistemas em uma rede. As equipes responsáveis pelo gerenciamento de patches têm a importante missão de implantar atualizações em todos os sistemas, independentemente de serem relacionadas à segurança. Os escaneadores ativos possuem a capacidade de realizar login nos ativos e identificar quais patches são necessários, independentemente do fornecedor. Esses dados podem ser compartilhados com as equipes de gerenciamento de patches para garantir a configuração adequada das aplicações e a criação de pacotes para a automação do processo de aplicação de patches de software.

É fundamental estabelecer uma política clara para a aplicação dos patches e criar um laboratório de testes para verificar a compatibilidade e os impactos das atualizações antes de sua implementação em ambiente de produção. Muitos ataques exploram vulnerabilidades em sistemas desatualizados, como evidenciado pelo recente caso de ataques ransomware direcionados a sistemas de virtualização (VMware), onde um patch já existia há mais de dois anos, mas não havia sido aplicado, tornando-se um vetor de ataque explorado pelos cybercriminosos.

Segurança de imagens: A segurança de imagens é uma preocupação essencial para garantir a integridade e a segurança dos sistemas em uma rede. Além dos escaneamentos contínuos em ativos pré-existentes, é importante realizar escaneamentos de imagens antes de serem colocadas em produção, a fim de reforçar ainda mais a postura de segurança e evitar a implantação de imagens ou software inseguros na rede. Integrar uma solução de escaneamento nesse fluxo de trabalho é fundamental para lidar com esses desafios e garantir a conformidade com políticas de segurança estabelecidas.

Para fortalecer a segurança de imagens, é recomendado estabelecer uma política clara de definição de softwares permitidos e realizar testes rigorosos antes do deployment em ambiente de produção. Esses testes garantem que as imagens estejam livres de vulnerabilidades ou malware, evitando assim possíveis riscos à segurança. Adotando uma abordagem proativa na segurança de imagens, é possível mitigar ameaças e proteger a rede contra possíveis brechas de segurança provenientes de imagens ou software comprometidos.

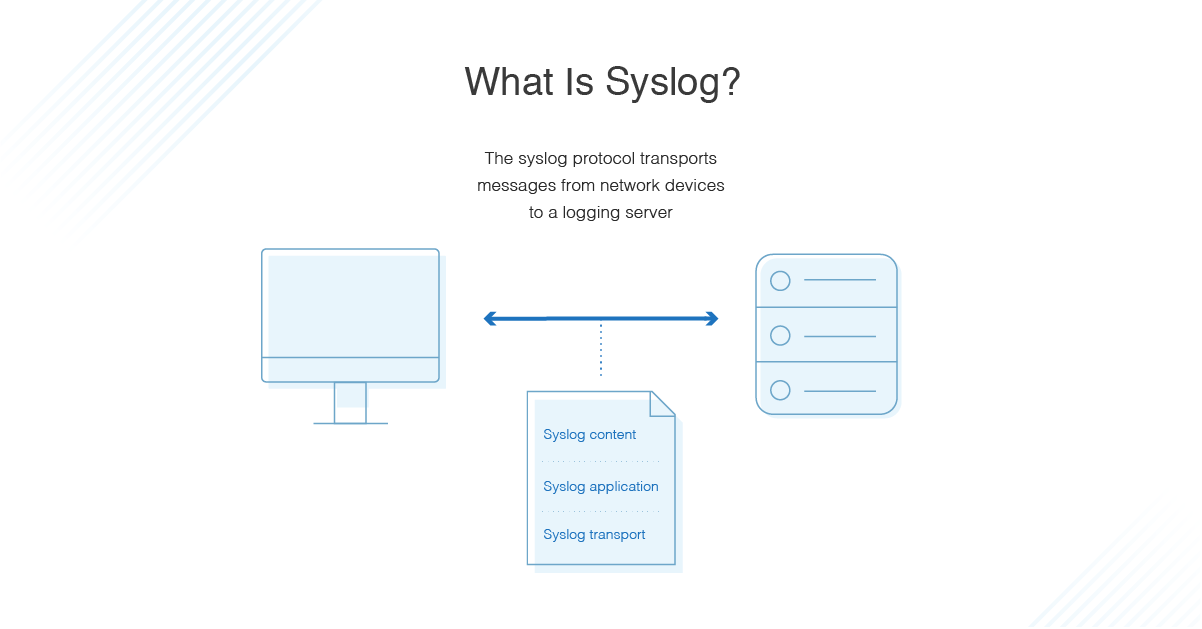

Registro de eventos (loggin): O registro de eventos desempenha um papel fundamental na detecção e resposta a incidentes de segurança. Algumas tecnologias de escaneamento de vulnerabilidades também oferecem soluções de registro de eventos como parte de seus produtos. É altamente recomendado aproveitar esses recursos ou integrar sua solução de escaneamento de vulnerabilidades ao seu SIEM (Sistema de Gerenciamento e Informação de Eventos de Segurança) pré-existente para realizar a correlação de logs com vulnerabilidades ativas e passivas.

Essa integração permite uma visão mais abrangente e contextualizada da segurança da rede, ao vincular informações de vulnerabilidades identificadas com eventos de segurança registrados nos logs. Dessa forma, é possível identificar correlações entre atividades suspeitas, eventos de segurança e vulnerabilidades conhecidas, aprimorando a detecção de ameaças e permitindo uma resposta mais rápida e efetiva a incidentes. Aproveitando as capacidades de registro de eventos em conjunto com o escaneamento de vulnerabilidades, é possível fortalecer a postura de segurança da rede, identificar brechas de segurança e tomar medidas preventivas para proteger o ambiente de possíveis ataques ou explorações.

Qual o controle de segurança mais econômico?

Cultura organizacional: Atualmente, o elemento humano se tornou a maior fonte de violações de segurança. Seja por buckets S3 expostos devido a configurações inseguras, más práticas de codificação resultando em vulnerabilidades em aplicativos, domínios esquecidos permitindo ataques de takeover ou infestações de malware/ransomware causadas por usuários que clicam em links inválidos, são os seres humanos que estão criando esses problemas.

Portanto, para mim, o controle de segurança mais econômico é a cultura organizacional. As organizações precisam desenvolver uma cultura que abrace a segurança como uma responsabilidade compartilhada por todos. Embora o DevSecOps tenha nos aproximado desse objetivo, é necessário estender essa mentalidade além de funções técnicas específicas. Todos, desde a equipe jurídica até o marketing, desenvolvimento, e atendimento ao cliente, precisam compreender que são responsáveis pela segurança da empresa e devem ser capacitados com ferramentas e processos que facilitem a realização de suas tarefas diárias de maneira segura (e este é o elemento mais importante, porém que muitas vezes é esquecido).

A segurança começa e termina nas pessoas.

Como os profissionais do Blue Team podem aprender, praticar e crescer?

No mundo da segurança cibernética, o Blue Team desempenha um papel fundamental na proteção de sistemas e redes contra ameaças. Para aprimorar suas habilidades e conhecimentos em segurança, os membros do Blue Team podem se beneficiar ao explorar guias e estruturas essenciais.

O “Cyber Kill Chain” da Lockheed Martin : Uma das referências mais reconhecidas no campo da segurança cibernética, o “Cyber Kill Chain” da Lockheed Martin oferece uma estrutura detalhada para entender e combater ataques cibernéticos. Ele descreve as etapas que um ataque geralmente segue, desde a identificação do alvo até a exploração, infiltração e ação final. Ao aprender e aplicar o “Cyber Kill Chain”, os membros do Blue Team podem antecipar as táticas do adversário e implementar medidas de defesa eficazes.

Framework ATT&CK do Mitre: Desenvolvido pelo Mitre, o Framework ATT&CK é uma matriz abrangente de táticas e técnicas utilizadas por adversários cibernéticos. Ele mapeia os passos que um atacante pode seguir para comprometer um sistema e ajuda a Blue Team a entender melhor as ameaças enfrentadas. Ao explorar o Framework ATT&CK, os profissionais podem identificar lacunas em sua postura de segurança e desenvolver contramedidas efetivas.

NIST CSF: O NIST CSF é um framework amplamente adotado que oferece diretrizes para melhorar a cibersegurança. Ele fornece um conjunto de controles e práticas recomendadas para identificar, proteger, detectar, responder e recuperar-se de incidentes de segurança. Ao seguir as diretrizes NIST CSF, a Blue Team pode estabelecer uma estrutura sólida para aprimorar a segurança da organização, alinhada com as melhores práticas do setor.

Pesquisando mais fontes: Além desses guias e frameworks, é muito importante que os membros do Blue Team estejam sempre atualizados com os desenvolvimentos e tendências do campo da segurança cibernética. Existem várias organizações e eventos relevantes que oferecem insights e conhecimentos valiosos. Alguns exemplos incluem OWASP, (ISC)², ISSA, AHA, BSides, DEF CON, 2600, IEEE e ISACA. Pesquisar e participar dessas comunidades pode fornecer oportunidades de aprendizado contínuo e networking com profissionais experientes.

Embora a atividade do Blue Team seja frequentemente associada à segurança reativa, é essencial que os profissionais ampliem sua perspectiva. Além de lidar com as últimas ameaças, a Blue Team deve concentrar-se em aplicar controles de segurança que combatam as táticas e procedimentos essenciais das ameaças modernas e antigas. A proteção de pessoas, processos e produtos deve ser o foco principal do Blue Team.

Criptografia, onde devemos utilizar?

A criptografia deve ser utilizada para proteger informações sensíveis e críticas em repouso e em trânsito. No entanto, a realidade é que muitas empresas ainda não criptografam os dados em repouso. Isso é especialmente importante em situações de violação de dados, pois, na maioria dos casos, torna os dados inúteis para um invasor.

Criptografamos nossos notebooks/laptops e smartphones porque isso se tornou mais fácil de fazer com o avanço das tecnologias e sistemas operacionais. Com provedores de nuvem como Azure e AWS, isso está se tornando mais acessível e fácil. Hoje por exemplo um bucket S3 na AWS já tem por padrão criptografia configurada.

No entanto, em bancos de dados locais, ainda vemos a criptografia sendo considerada uma prioridade menor. E aqui devemos sempre tentar atuar entre o possível (orçamento) e necessidade (dados que devem ser criptografados).

Quando se trata de senhas, o uso de hashing + salting é extremamente importante e você deve cobrar junto ao time de desenvolvimento a implementação das melhores práticas. Houve muitas violações recentes em que as senhas foram apenas hashadas usando um algoritmo fraco, permitindo que os invasores correspondessem ao hash ou realizassem ataques de força bruta usando ferramentas como o Hashcat.

Sobre conformidade (compliance).

Acho que a conformidade é um ótimo ponto de partida para dar às organizações uma referência. No entanto, é importante não permitir que as partes interessadas caiam na armadilha de pensar que “conforme” é igual a “seguro”.

Hackers não se preocupam realmente com a conformidade. Tenha certeza que eles não procuram no seu site se você está em conformidade, estão preocupados e procuram outra coisa. Hackers contam com o fato de você se concentrar nisso e gastar muito esforço nessa tarefa. A conformidade é importante, mas muitas empresas que estavam em conformidade com padrões e regulamentos ainda sofreram violações de segurança.

É necessário um equilíbrio entre conformidade e segurança. Por exemplo, políticas e procedimentos fornecem cobertura apenas se forem totalmente implementados, as equipes os seguirem e todos entenderem por que as políticas existem.

Ser seguro envolve tanto a cultura de segurança (a atitude da organização em relação a ela) quanto o processo de implementar um programa de segurança da informação. Se você se concentra apenas na conformidade, pode estar direcionando sua atenção para a coisa errada.

Ferramentas

Descoberta e Mapeamento de Rede – Network Discovery and Mapping

Nmap permite realizar varreduras de portas e serviços em uma rede, identificando hosts ativos, portas abertas e informações do sistema operacional. Com sua interface flexível e recursos avançados, o Nmap é uma poderosa ferramenta para análise e auditoria de segurança de redes. Existem scripts que ajudam também em scans de vulnerabilidade.

- Link para documentação: https://nmap.org/man/pt_BR/man-examples.html

Masscan: Poderoso scan de portas em alta velocidade. Ele é projetado para realizar varreduras rápidas e eficientes em redes grandes, permitindo identificar portas abertas e serviços disponíveis em um curto período de tempo. Com seu desempenho superior, o Masscan é uma opção popular para testes de segurança e descoberta de hosts em ambientes de rede.

Angry IP Scanner é utilizado para escaneamento de IP simples e de fácil utilização. Ele permite escanear redes para detectar hosts ativos, verificar portas abertas e obter informações básicas sobre os dispositivos. Com sua interface amigável e recursos intuitivos, o Angry IP Scanner é uma opção popular para administradores de rede e profissionais de segurança que desejam realizar verificações rápidas e básicas em redes locais.

- Link: https://angryip.org/

Zmap utilizado para escaneamento de redes em alta velocidade. Ao contrário de outras ferramentas de escaneamento, o Zmap é capaz de varrer a Internet inteira em questão de minutos, permitindo identificar hosts ativos, portas abertas e serviços em uma escala global. Com sua velocidade impressionante e capacidade de escaneamento abrangente, o Zmap é uma ferramenta valiosa para pesquisadores de segurança e profissionais que precisam realizar análises em larga escala da infraestrutura de rede.

- Link: https://zmap.io/

Shodan é um mecanismo de busca especializado em dispositivos conectados à Internet. Diferente de um mecanismo de busca convencional, o Shodan indexa informações sobre serviços e sistemas embarcados em diversos dispositivos, como câmeras de segurança, servidores, roteadores, entre outros. Ele permite realizar pesquisas avançadas e filtrar os resultados com base em características específicas, como localização geográfica, tipo de dispositivo e vulnerabilidades conhecidas.

- Link: https://www.shodan.io/

Censys é uma plataforma de descoberta de dados e pesquisa em segurança na Internet. Ele oferece recursos avançados para encontrar informações e identificar sistemas conectados à Internet, como servidores, serviços e dispositivos. O Censys tamém permite realizar consultas e pesquisas personalizadas com base em atributos específicos, como endereços IP, certificados SSL, banners de serviço e muito mais.

- Link: https://censys.io/

Wireshark é uma ferramenta de análise de tráfego de rede de código aberto. Ele captura e analisa pacotes de dados em uma rede para ajudar a solucionar problemas e realizar análises de segurança. O Wireshark suporta uma ampla variedade de protocolos de rede e oferece recursos avançados de filtragem e visualização.

É amplamente utilizado por profissionais de segurança cibernética, administradores de rede e desenvolvedores para investigação e resolução de problemas em redes.

Gerenciamento de Vulnerabilidades (Vulnerability Management)

OpenVAS (Open Vulnerability Assessment System) permite realizar verificações automatizadas de segurança em redes, identificando e avaliando possíveis vulnerabilidades em sistemas, aplicativos e serviços. O OpenVAS utiliza um conjunto de plugins e testes de segurança para detectar falhas conhecidas e oferece relatórios detalhados com recomendações de correção. Com sua natureza de código aberto e recursos abrangentes, o OpenVAS é uma escolha popular para auditorias de segurança, permitindo que os profissionais identifiquem e mitiguem riscos de segurança em suas infraestruturas. Link: https://openvas.org/

Nessus Essentials é uma versão gratuita e limitada da conhecida ferramenta de avaliação de vulnerabilidades Nessus. Ele permite realizar verificações de segurança automatizadas em redes, sistemas e aplicativos, identificando possíveis vulnerabilidades e ameaças. O Nessus Essentials oferece recursos básicos de varredura, relatórios e notificações de segurança, sendo uma opção acessível para indivíduos e pequenas organizações que desejam iniciar suas atividades de avaliação de vulnerabilidades. Embora ofereça recursos limitados em comparação com a versão completa do Nessus, o Nessus Essentials ainda é eficaz para ajudar a identificar e mitigar riscos de segurança em ambientes de TI. Link: https://www.tenable.com/downloads/nessus?loginAttempted=true

Nexpose permite identificar e avaliar ameaças em sistemas, redes e aplicativos. Com recursos avançados de escaneamento e descoberta, o Nexpose é capaz de identificar vulnerabilidades conhecidas, mapear ativos e fornecer insights sobre riscos de segurança. Ele oferece relatórios detalhados, priorização de vulnerabilidades e integração com outros sistemas de segurança. Link: https://www.rapid7.com/products/nexpose/download/

Nuclei é um canivete suiço poderossimo. Trabalhando com templates, você consegui criar os seus próprios ou utilizar de centenas de templates já existentes e disponiblizados pela comunidade (e o melhor que esse número só cresce com o tempo). Esses templates são escritos em uma linguagem simples baseada em YAML e definem os padrões e regras que o Nuclei usa para escanear um alvo. O Nuclei pode ser usado para escanear uma ampla variedade de alvos, incluindo aplicativos web, serviços de rede e arquivos armazenados em disco. Nesse post, falo um pouco sobre: https://jardel.tec.br/2023/01/18/nuclei/

Monitoramento de Segurança

Graylog é uma plataforma de gerenciamento de logs e análise de eventos que desempenha um papel muito importante para as equipes azuis de segurança. Para uma equipe Blue Team, o Graylog é usado para centralizar e gerenciar logs de várias fontes em um único local. Ele permite a coleta e o armazenamento de registros de várias fontes, como servidores, sistemas, aplicativos e dispositivos de rede, fornecendo às equipes azuis uma visão consolidada do ambiente de segurança.

Uma das principais funcionalidades do Graylog é sua capacidade de realizar buscas e consultas avançadas em tempo real nos logs. Isso permite que as equipes azuis identifiquem rapidamente eventos de segurança relevantes, detectem ameaças em potencial e investiguem incidentes de forma eficaz.

- Link: https://www.graylog.org/

Wazuh é uma plataforma de detecção e resposta a incidentes de segurança que fornece monitoramento abrangente para equipes azuis. Ele integra recursos avançados de análise de logs, detecção de ameaças e conformidade regulatória em um único sistema. Com a capacidade de monitorar hosts, redes e serviços em tempo real, o Wazuh ajuda a identificar e responder rapidamente a atividades maliciosas ou comportamento anômalo.

O Wazuh também oferece recursos avançados de correlação de eventos e alertas configuráveis, permitindo uma detecção mais precisa de ameaças em potencial. Sua interface intuitiva e painéis de controle personalizáveis facilitam a visualização e interpretação dos dados de segurança, auxiliando na investigação e na resposta a incidentes com eficácia.

Sysmon utilizado para monitoramento de segurança para sistemas Windows. Desenvolvida pela Microsoft, ela permite a coleta e o registro detalhados de eventos do sistema, incluindo atividades de processos, alterações de registro e criação de conexões de rede. O Sysmon fornece informações valiosas para a detecção de ameaças e a investigação de incidentes de segurança, ajudando a identificar comportamentos maliciosos e anomalias na infraestrutura Windows. Com sua capacidade de registro avançado e configuração flexível, o Sysmon é uma escolha comum para melhorar a visibilidade e a resposta a incidentes em ambientes Windows.

Kibana é uma plataforma de visualização e análise de dados que é amplamente utilizada por equipes azuis de segurança. Ele é parte integrante da pilha ELK (Elasticsearch, Logstash e Kibana) e permite a exploração, análise e visualização de logs, eventos e métricas em tempo real.

Para Blue Team o Kibana é uma ferramenta valiosa para monitorar e investigar incidentes de segurança. Ele permite a criação de painéis personalizados com gráficos, tabelas e métricas relevantes, oferecendo uma visão abrangente do ambiente de segurança. Com recursos de pesquisa avançados e filtros, o Kibana ajuda as equipes a pesquisar e analisar grandes volumes de dados de logs, identificar padrões suspeitos, detectar anomalias e acompanhar a atividade de rede.

Logstash realiza a coleta, processamento e enriquecimento de dados de log, que desempenha um papel importante para as equipes azuis de segurança. No contexto do Blue Team, o Logstash é usado para centralizar logs de diversas fontes, como servidores, sistemas, aplicativos e dispositivos de rede.

Ele permite que essas equipes capturem, filtrem e normalizem os dados de log para facilitar a análise e a correlação posterior.

Parsedmarc utilizado analisar e monitorar os relatórios de autenticação de e-mails com base no protocolo DMARC (Domain-based Message Authentication, Reporting, and Conformance). Parsedmarc é usado para processar os relatórios de autenticação DMARC recebidos de diversos provedores de e-mail.

Ele analisa esses relatórios e fornece informações valiosas sobre o tráfego de e-mails recebidos e enviados em relação à autenticação e conformidade com a política DMARC.

Phhishing Catcher detecta possíveis domínios de phishing quase em tempo real, procurando por emissões suspeitas de certificados TLS relatadas ao Certificate Transparency Log (CTL) por meio da API CertStream.

Emissões “suspeitas” são aquelas cujos nomes de domínio pontuam além de um determinado limite com base em um arquivo de configuração.

Link: https://github.com/x0rz/phishing_catcher

Maltrail sistema de detecção de tráfego malicioso, que utiliza listas publicamente disponíveis (negras) contendo trilhas maliciosas e/ou geralmente suspeitas, junto com trilhas estáticas compiladas de vários relatórios AV e listas personalizadas definidas pelo usuário, onde a trilha pode ser qualquer coisa, desde nome de domínio (por exemplo, zvpprsensinaix .com para malware Banjori), URL (p. Ferramenta de injeção de SQL e aquisição de banco de dados). O software usa mecanismos heurísticos avançados (opcionais) que podem ajudar na descoberta de ameaças desconhecidas (por exemplo, novo malware).

ProcFilter é um sistema de filtragem de processos para Windows com integração YARA integrada. As regras YARA podem ser instrumentadas com metatags personalizadas que adaptam sua resposta às correspondências de regras. Ele é executado como um serviço do Windows e é integrado à API ETW da Microsoft, tornando os resultados visíveis no log de eventos do Windows. A instalação, ativação e remoção podem ser feitas dinamicamente e não requerem reinicialização.

As regras YARA são um formato e uma linguagem de código aberto usada para criar assinaturas e identificar padrões em arquivos e processos. Essas regras são amplamente utilizadas na área de segurança cibernética para detecção de malware, análise forense e investigação de incidentes.

Velociraptor é uma ferramenta avançada de resposta a incidentes e forense digital que aprimora a visibilidade em seus endpoints. Ela permite que as equipes de segurança aprofundem suas investigações e obtenham informações detalhadas dos sistemas alvo. O Velociraptor possibilita a coleta de artefatos, metadados do sistema de arquivos, imagens de memória, conexões de rede e muito mais, auxiliando na identificação e análise de possíveis incidentes de segurança.

A ferramenta possui uma arquitetura cliente-servidor, permitindo o gerenciamento centralizado e implantação remota em vários endpoints. Sua linguagem de consulta flexível e design modular tornam-na adaptável a diversos cenários de investigação, tornando o Velociraptor um recurso valioso para equipes de Blue Team envolvidas em análises aprofundadas e atividades de resposta.

SysmonSearch torna a análise de registros de eventos do Sysmon, da Microsoft, mais eficiente e menos demorada. Ele permite a agregação e visualização dos registros de eventos gerados pelo Sysmon, fornecendo insights valiosos sobre as atividades e eventos ocorridos nos sistemas monitorados. Profissionais do Blue Team podem identificar rapidamente eventos suspeitos ou maliciosos, rastrear ações de usuários e identificar possíveis ameaças de segurança.

A ferramenta simplifica o processo de análise de registros de eventos do Sysmon, tornando-o mais acessível e amigável para os analistas de segurança, economizando tempo e permitindo uma resposta eficaz a incidentes de segurança.

Zabbix é essencial para equipes de Blue Team, pois fornece monitoramento abrangente de infraestrutura, redes e aplicativos. Com recursos avançados de detecção de eventos e alertas, o Zabbix permite que os profissionais de Blue Team identifiquem rapidamente problemas de segurança, como intrusões, ataques de negação de serviço e anomalias de tráfego.

Com um numero gigante de configurações, entre elas, envio de alertas por e-mail, discord e telegram (entre outros serviços de mensagem), Zabbix é uma ferramenta muito importante.

- Link: https://www.zabbix.com/

Grafana oferece recursos avançados de visualização e análise de dados de segurança. Com sua interface intuitiva e personalizável, o Grafana permite criar painéis personalizados para monitorar e analisar métricas de segurança em tempo real, fornecendo uma visão abrangente do ambiente. Ele suporta a integração com várias fontes de dados, como sistemas de registro e métricas, permitindo a correlação e análise de dados em um único local.

Com recursos de alerta configuráveis, o Grafana ajuda a identificar e responder rapidamente a eventos de segurança críticos. Sua flexibilidade e capacidade de integração tornam o Grafana uma ferramenta indispensável para equipes azuis em suas atividades de monitoramento e resposta a incidentes.

- Link: https://grafana.com/

Nagios permite monitorar a disponibilidade e desempenho de redes, servidores, serviços e aplicativos. Com recursos avançados de alerta, o Nagios notifica as equipes em tempo real sobre problemas ou falhas detectados, permitindo uma resposta rápida. Sua interface personalizável e flexível permite a criação de painéis de controle e relatórios personalizados, facilitando a visualização dos dados de monitoramento.

O Nagios também suporta plugins que estendem suas capacidades de monitoramento, permitindo a integração com diferentes sistemas e tecnologias.

Sysdig oferece visibilidade completa e em tempo real de infraestruturas baseadas em contêineres e ambientes em nuvem. Com recursos avançados de coleta de dados e análise, o Sysdig Monitor permite identificar e solucionar problemas de segurança rapidamente, como ameaças, vulnerabilidades e comportamento anômalo. Ele também fornece alertas proativos e personalizáveis, permitindo que profissionais do Blute Teamsejam notificadas imediatamente sobre eventos de segurança críticos.

Planejamento de Resposta a Incidentes (Incident Response Planning)

As equipes de Forense Digital e Resposta a Incidentes (DFIR) são grupos de pessoas em uma organização responsáveis por gerenciar a resposta a um incidente de segurança, incluindo a coleta de evidências do incidente, a correção de seus efeitos e a implementação de controles para evitar que o incidente se repita no futuro. Você como profissional Blue Team, terá uma tarefa importante nessa fase.

NIST Cybersecurity Framework (CSF) é um framework desenvolvido pelo National Institute of Padrões e Tecnologia (NIST) para ajudar as organizações a gerenciar os riscos de segurança cibernética. Ele fornece um conjunto de diretrizes, melhores práticas e padrões para implementar e manter um robusto programa de segurança cibernética.

NIST Incident Response Plan Fornece uma abordagem estruturada para a resposta a incidentes em cinco fases principais: preparação, detecção e análise, contenção, erradicação e recuperação, e atividades pós-incidente. Ele enfatiza a importância do planejamento proativo, detecção e análise efetivas, contenção rápida de incidentes, erradicação completa e recuperação adequada. O framework é uma referência importante para a equipe de resposta a incidentes em suas ações coordenadas para lidar com incidentes de segurança.

NIST Ransomware Response Plan A teoria por trás de um plano de resposta a ransomware é que ele ajuda uma empresa a se preparar para e responder de forma eficaz a um ataque de ransomware, o que pode minimizar o impacto do ataque e reduzir as chances de isso acontecer novamente no futuro.

Lista de Ferramentas Uma lista selecionada de ferramentas e recursos para resposta a incidentes de segurança, com o objetivo de ajudar na segurança analistas e equipes do DFIR. Este é um ótimo recurso cheio de links para diferentes aspectos da resposta a incidentes.

Recuperação de arquivos (Data Recovery)

Recuva O Recuva é um software de recuperação de dados que pode ser útil para o Blue Team em situações de incidentes de segurança. Ele permite recuperar arquivos excluídos acidentalmente ou intencionalmente, fornecendo aos investigadores a capacidade de restaurar evidências importantes. O Recuva pode ajudar a reconstruir a linha do tempo de um incidente, recuperar dados perdidos devido a ataques ou realizar análises forenses. Sua importância reside na capacidade de restaurar informações valiosas para investigações de segurança e garantir a integridade das evidências coletadas.

Extundelete é uma ferramenta de recuperação de dados desenvolvida especificamente para sistemas de arquivos EXT4 e EXT3 do Linux. Para o Blue Team, o Extundelete é importante, pois permite recuperar arquivos excluídos acidentalmente ou comprometidos durante uma investigação de segurança. Com essa ferramenta, os profissionais de segurança podem restaurar dados importantes, reconstruir eventos e recuperar evidências cruciais. O Extundelete desempenha um papel fundamental na recuperação de informações em ambientes Linux, contribuindo para a eficácia das operações de resposta a incidentes e análises forenses.

TestDisk pode ser usada pelo Blue Team para recuperar partições perdidas ou danificadas em discos rígidos. Essa ferramenta é especialmente útil em situações de incidentes de segurança em que é necessário restaurar rapidamente o acesso a dados críticos. O TestDisk possui recursos avançados de análise e recuperação de partições, além de suportar diversos sistemas de arquivos. Com o TestDisk, os profissionais de segurança podem recuperar informações valiosas e reconstruir a integridade dos sistemas afetados, fortalecendo a resiliência e a capacidade de resposta da equipe de segurança.

Firewalls

Iptables é uma ferramenta de filtragem de pacotes de rede amplamente utilizada no Linux. Ele permite configurar regras e políticas de segurança para controlar o tráfego de rede. Com uma interface de linha de comando, o iptables oferece recursos avançados de filtragem, redirecionamento de portas e tradução de endereços. É uma solução flexível e poderosa para proteger e controlar o tráfego em sistemas Linux.

PfSense é uma distribuição de software de firewall baseada no FreeBSD, projetada para fornecer segurança e controle avançados de rede. Com uma interface web intuitiva, o pfSense permite configurar facilmente regras de firewall, balanceamento de carga, VPNs e filtragem de conteúdo. Sua arquitetura flexível e recursos avançados, como detecção de intrusões, tornam o pfSense uma solução confiável e escalável para proteger redes empresariais. Para quem está começando é um sistema muito interessante de ter em seu laboratório para entender como funciona um firewall.

OPNsense é outra distribuição de firewall de código aberto baseada no FreeBSD. É conhecido por seu foco em segurança e privacidade, e oferece uma ampla gama de recursos, incluindo filtragem de pacotes, VPN, proteção contra ataques DDoS e filtragem de conteúdo.

- Link: https://opnsense.org/

Threat Inteligence

Threat Intelligence, em cibersegurança, refere-se à informação e análise sobre ameaças e atividades maliciosas na internet. É um processo de coleta, análise e compartilhamento de dados relevantes para identificar e entender os ataques cibernéticos em curso, as táticas dos invasores, suas ferramentas e os indicadores de comprometimento. Threat Intelligence busca fornecer insights valiosos para ajudar as organizações a se protegerem contra ameaças em potencial. Isso inclui identificar padrões de ataque, novas técnicas de malware, endereços IP suspeitos, domínios maliciosos e outras informações que podem ajudar a detectar e prevenir possíveis ataques.

Maltego é uma ferramenta de inteligência de código aberto para análise de informações e investigação de links e relacionamentos na Internet. Ele permite coletar e visualizar dados de várias fontes, como redes sociais, sites, registros públicos e bases de dados, e mapear conexões entre entidades, como pessoas, organizações e endereços de IP. Com uma interface gráfica intuitiva, o Maltego simplifica a análise de informações e ajuda na descoberta de insights úteis para investigações de segurança cibernética e inteligência de ameaças.

MISP (sigla para Malware Information Sharing Platform) é uma plataforma de código aberto para compartilhar, armazenar e correlacionar Indicadores de Comprometimento (IOCs) de ataques direcionados, ameaças e atividades maliciosas. O MISP inclui uma variedade de recursos, como compartilhamento em tempo real de IOCs, suporte a vários formatos e a capacidade de importar e exportar dados para e de outras ferramentas. Ele também fornece uma API RESTful e vários modelos de dados para facilitar a integração do MISP com outros sistemas de segurança. Além de ser utilizado como plataforma de inteligência de ameaças, o MISP também é usado para resposta a incidentes, análise forense e pesquisa de malware.

Adversary Emulation Library: Em colaboração com os Participantes do Centro, o MITRE Engenuity Center for Threat-Informed Defense (Center) está construindo uma biblioteca de planos de emulação de adversários para permitir que as organizações avaliem suas capacidades defensivas contra as ameaças do mundo real que enfrentam. Os planos de emulação são um componente essencial no teste de defesas atuais para organizações que buscam priorizar suas defesas em torno do comportamento real do adversário. Concentrar nossas energias no desenvolvimento de um conjunto de planos de emulação comuns que estão disponíveis para todos significa que as organizações podem usar seu tempo e recursos limitados para se concentrar na compreensão de como suas defesas realmente se comportam contra ameaças do mundo real. Link: https://github.com/center-for-threat-informed-defense/adversary_emulation_library

ThreatConnect é uma plataforma de inteligência de ameaças que ajuda as organizações a agregar, analisar e agir sobre dados de ameaças. Ele é projetado para fornecer uma visão única e unificada da ameaça de uma organização cenário e permitir que os usuários colaborem e compartilhem informações sobre ameaças. A plataforma inclui uma variedade de recursos para coletar, analisar e disseminar ameaças inteligência, como um painel personalizável, integração com fontes de dados de terceiros e a capacidade de criar relatórios e alertas personalizados. Link: https://threatconnect.com/request-a-demo/

Detecção e análise de malware (Malware Detection and Analysis)

A detecção e análise de malware refere-se ao processo de identificar e examinar softwares maliciosos, como vírus, worms e cavalos de Troia. Essa prática envolve o uso de ferramentas e técnicas especializadas para identificar a presença de malware em sistemas e redes. A análise de malware visa entender seu comportamento, origem e funcionalidades, fornecendo informações valiosas para aprimorar a segurança cibernética e desenvolver contramedidas eficazes contra ameaças digitais. Essa abordagem é fundamental para proteger sistemas e dados contra atividades maliciosas e prevenir danos.

VirusTotal é um site e uma ferramenta baseada em nuvem que analisa e verifica arquivos, URLs e softwares em busca de vírus, worms e outros tipos de malware. Quando um arquivo, URL ou software é enviado ao VirusTotal, a ferramenta utiliza diversos mecanismos antivírus e outras ferramentas para escaneá-lo e analisá-lo em busca de malware. Em seguida, ele fornece um relatório com os resultados da análise, o que pode auxiliar profissionais de segurança e equipes de defesa a identificar e responder a possíveis ameaças. Link: https://www.virustotal.com/gui/home/search

IDA (Interactive Disassembler) é uma ferramenta poderosa usada para engenharia reversa e análise de código compilado e executável. Ele pode ser utilizado para examinar o funcionamento interno de softwares, incluindo malware, e compreender como eles operam. O IDA permite aos usuários desmontar o código, descompilá-lo para uma linguagem de programação de alto nível, visualizar e editar o código-fonte resultante. Isso pode ser útil para identificar vulnerabilidades, analisar malware e compreender o funcionamento de um programa. O IDA também pode gerar gráficos e diagramas que visualizam a estrutura e o fluxo do código, o que facilita a compreensão e análise.

Guias:

Ghidra é uma ferramenta de engenharia reversa de software gratuita e de código aberto, desenvolvida pela Agência de Segurança Nacional (NSA). É utilizada para analisar código compilado e executável, incluindo malware. Ghidra permite aos usuários desmontar o código, descompilá-lo em uma linguagem de programação de nível mais alto e visualizar e editar o código-fonte resultante. Isso pode ser útil para identificar vulnerabilidades, analisar malware e compreender o funcionamento de um programa. O software também inclui uma variedade de recursos e ferramentas que suportam tarefas de Engenharia Reversa de Software (SRE), como depuração, criação de gráficos de código e visualização de dados. Ghidra é escrito em Java e está disponível para Windows, MacOS e Linux.

decode-vbe é um script utilizado para converter arquivos VBE codificados em texto simples para fins de análise. A codificação de scripts foi introduzida pela Microsoft há muito tempo para evitar que pessoas consigam ler, entender e alterar arquivos VBScript. Os scripts codificados são ilegíveis, mas ainda podem ser executados, tornando-se um mecanismo popular entre atores maliciosos que desejam ocultar seu código malicioso, domínios C2 codificados, etc., ao mesmo tempo em que conseguem realizar a execução. O decode-vbe é uma ferramenta útil para reverter a codificação de arquivos VBE, permitindo uma análise mais aprofundada. .

Instalação:

- git clone https://github.com/DidierStevens/DidierStevensSuite/

- cd DidierStevensSuite

Lookyloo é uma interface web que captura uma página da web e exibe uma árvore dos domínios que se chamam uns aos outros. Utilize o Lookyloo para mapear o percurso que uma página da web faz – desde a inserção do URL inicial até os redirecionamentos para afiliações de terceiros.

YARA é uma ferramenta voltada para ajudar pesquisadores de malware a identificar e classificar amostras de malware, embora não se limite a isso. Com o YARA, é possível criar descrições de famílias de malware (ou qualquer outra coisa que se deseje descrever) com base em padrões textuais ou binários. Cada descrição, chamada de regra, consiste em um conjunto de strings e uma expressão booleana que determina sua lógica.

Cuckoo é um sistema de análise automatizada de malware de código aberto. Ele é usado para executar e analisar automaticamente arquivos, coletando resultados de análises abrangentes que descrevem o que o malware faz enquanto está em execução dentro de um sistema operacional isolado.

Ele pode obter os seguintes tipos de resultados:

- Rastros de chamadas executadas por todos os processos gerados pelo malware.

- Arquivos criados, excluídos e baixados pelo malware durante sua execução.

- Despejos de memória dos processos de malware.

- Rastreamento de tráfego de rede no formato PCAP.

- Capturas de tela tiradas durante a execução do malware.

- Despejos completos de memória das máquinas.

- Instalação: https://cuckoo.readthedocs.io/en/latest/installation/

- Uso: https://cuckoo.readthedocs.io/en/latest/usage/