Todo o conteúdo fornecido neste port destina-se exclusivamente a fins educacionais, de estudo e desenvolvimento profissional e pessoal. As informações aqui apresentadas são para serem utilizadas de forma ética e profissional, em conformidade com todas as leis e regulamentos aplicáveis.

É fundamental ressaltar que qualquer conhecimento ou habilidade adquiridos por meio deste conteúdo devem ser aplicados de maneira responsável e ética. O uso de técnicas, ferramentas ou estratégias discutidas aqui para atividades ilegais, prejudiciais, invasivas ou antiéticas é estritamente proibido e desencorajado.

Recomenda-se que você sempre busque aconselhamento legal e ético antes de realizar qualquer atividade relacionada à segurança cibernética. Como criador deste conteúdo não me responsabilizo por qualquer uso inadequado ou ilegal das informações apresentadas.

Lembre-se de que a ética e a integridade são fundamentais para o avanço e a reputação positiva da comunidade de segurança cibernética. Ao adquirir conhecimento e habilidades, comprometa-se a usá-los de forma responsável, profissional e ética, contribuindo para um ambiente online mais seguro e confiável.

Introdução sobre OSINT

Você já ouviu falar sobre Inteligência de Fontes Abertas (OSINT)? Se você está interessado em segurança cibernética e em descobrir informações úteis sobre pessoas ou organizações, este é um conceito importante a ser compreendido.

A OSINT, ou Inteligência de Fontes Abertas, consiste em utilizar fontes de informação publicamente disponíveis para coletar dados e insights relevantes. Isso pode incluir informações encontradas na Internet, em redes sociais, em fóruns de discussão e muito mais.

Mas por que isso é relevante para a segurança cibernética? Bem, ao realizar uma pesquisa OSINT, é possível identificar potenciais vulnerabilidades e pontos fracos em sistemas de defesa de uma organização. Isso pode abranger aspectos físicos, como medidas de segurança, até técnicas de engenharia social e falhas lógicas nos sistemas.

A Internet é um vasto repositório de informações, e a OSINT nos permite explorar esse mundo de dados para obter conhecimentos valiosos. No entanto, é importante ressaltar que o uso adequado da OSINT é fundamental. Devemos sempre aderir às leis e regulamentos vigentes e respeitar a privacidade das pessoas.

Se você está começando a se interessar pelo campo da segurança cibernética, a compreensão da OSINT é um ótimo ponto de partida. Ela pode fornecer uma base sólida para desenvolver suas habilidades e entender como os especialistas em segurança exploram informações disponíveis publicamente para proteger sistemas e identificar possíveis ameaças.

O Papel na Fase de Reconhecimento

Quando se trata de hacking, a OSINT geralmente é realizada durante a fase de Reconhecimento, e as informações coletadas nessa etapa são utilizadas na fase de Enumeração da Rede. Devido à imensa quantidade de informações disponíveis na web, os atacantes precisam ter um framework de busca claro e definido, além de uma ampla variedade de ferramentas de coleta de OSINT para facilitar o processamento dos dados. Caso contrário, correm o risco de se perder em um mar esmagador de informações. O reconhecimento OSINT pode ser dividido em cinco subfases:

- Identificação de Fontes: nessa fase inicial, o atacante identifica possíveis fontes de informação. Essas fontes são documentadas internamente ao longo do processo em anotações detalhadas, para que possam ser consultadas posteriormente, se necessário.

- Coleta de Dados: nesta fase, o atacante coleta e extrai informações das fontes selecionadas e de outras fontes que são descobertas ao longo dessa etapa.

- Processamento e Integração de Dados: nessa fase, o atacante processa os dados coletados para obter informações úteis, buscando por dados que possam auxiliar na enumeração.

- Análise de Dados: aqui, o atacante realiza análises das informações processadas utilizando ferramentas de OSINT.

- Apresentação de Resultados: na fase final, os resultados são apresentados e relatados aos outros membros do Red Team.

A fase de Reconhecimento OSINT desempenha um papel extremamente importante no processo de hacking ético, pois fornece informações valiosas que ajudam os especialistas em segurança a entender o cenário de ataque e identificar possíveis vulnerabilidades. Seguindo essas subfases cuidadosamente e utilizar as ferramentas adequadas, os profissionais de segurança podem maximizar o valor da OSINT e tomar medidas mais eficazes para proteger sistemas e redes contra ameaças.

Ferramentas

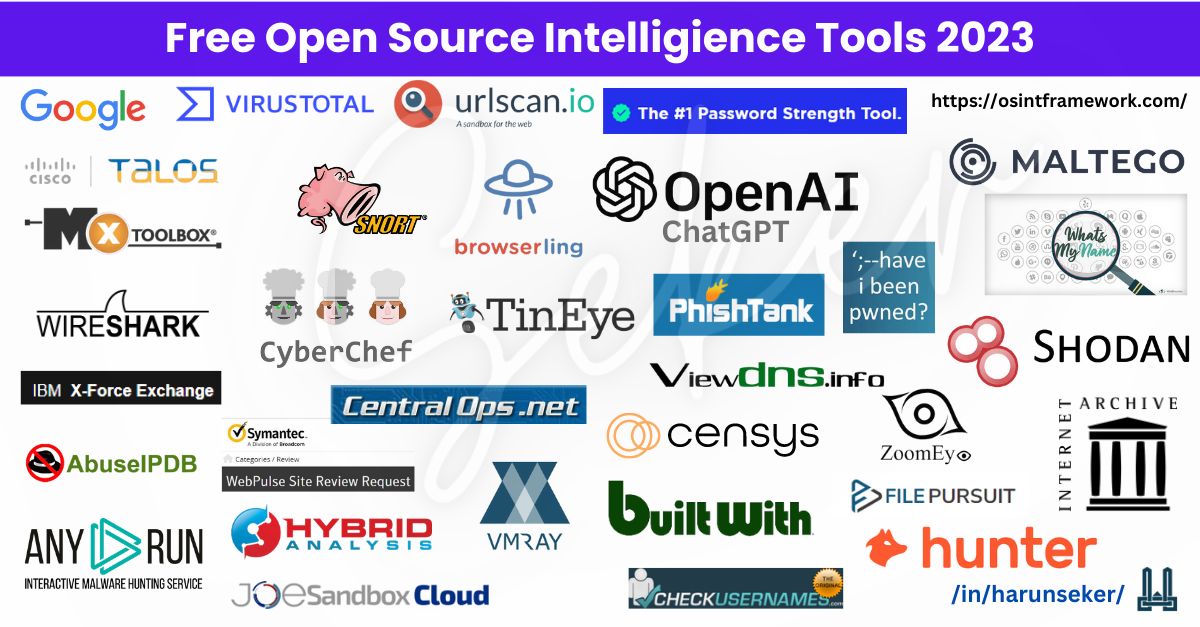

Existem uma infinidade de ferramentas de OSINT disponíveis, algumas gratuitas e outras que podem custar um bom dinheiro. Embora este capítulo não cubra todas as ferramentas de OSINT disponíveis, vamos abordar algumas das mais populares que podem ser úteis para operações de Equipe Vermelha.

Realizar OSINT envolve reunir pequenas informações sobre uma pessoa ou entidade e utilizar ferramentas de OSINT para extrair mais dados e descobrir mais informações.

Aqui estão alguns exemplos de ferramentas de OSINT:

Pesquisa no Google e Dorking

Imagine que você foi contratado para realizar testes em uma empresa chamada Example Media Group. Para iniciar sua investigação, você faz uma pesquisa no Google e encontra o seguinte domínio de site nos principais resultados: www.examplemediagroup.com. Ao clicar no link, você descobre na parte inferior do site alguns links para outras propriedades da web. Curioso, você decide explorar a primeira opção, www.sitebemantigo.examplemediagroup.com, e deseja obter mais informações sobre esse site, que como o nome indica é bem horrendo e lembra o inicio dos anos 2000. Mas como você pode encontrar mais informações sobre ele, caso decida seguir esse caminho na vastidão da internet?

A pesquisa no Google é apenas o começo. Para obter mais informações sobre um site específico, você pode utilizar uma técnica conhecida como “Dorking”. Dorking envolve a utilização de operadores de pesquisa avançada no Google para refinar os resultados e encontrar informações específicas sobre um determinado site.

Por exemplo, você pode usar operadores de pesquisa como “site:” para limitar os resultados da busca a um site específico. No nosso caso, você pode realizar uma pesquisa com “site:theworldsworstwebsiteever.com” para encontrar páginas específicas desse site.

Em adição a isso, você pode explorar diretórios e subdomínios do site, usando operadores de pesquisa como “inurl:” para pesquisar por URLs específicos ou “intitle:” para encontrar páginas com títulos específicos.

A pesquisa no Google e o uso de técnicas de Dorking podem ser poderosos aliados na obtenção de informações relevantes. No entanto, sempre mantenha a ética e a responsabilidade em primeiro lugar, utilizando essas técnicas para fins legítimos e no contexto adequado de sua atividade profissional.

Nesse outro post, falo sobre um pouco mais sobre Google Dorks e com uma lista bem interessante que você pode utilizar.

Whois

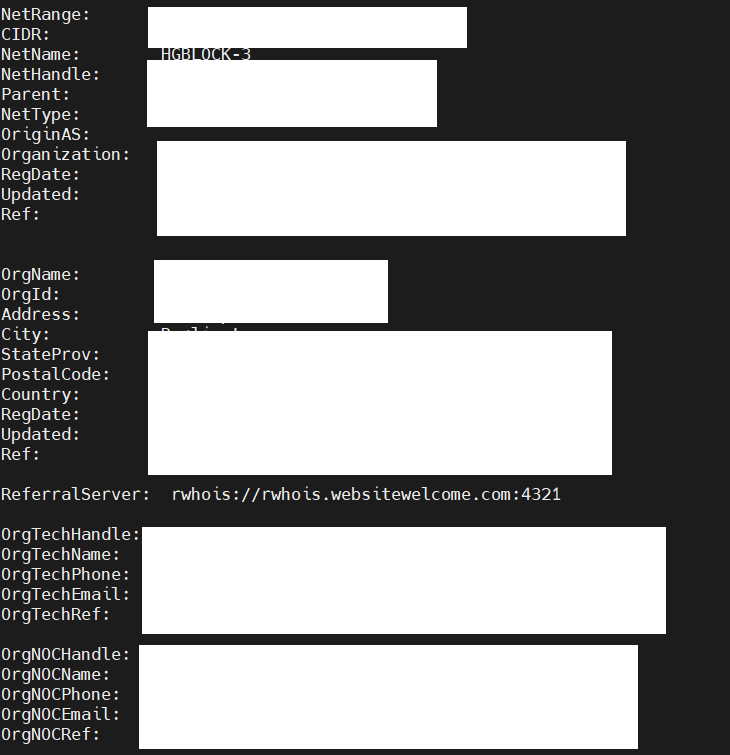

Continuando com o exemplo anterior, você pode usar uma das várias ferramentas de Whois para obter informações sobre o domínio www.examplemediagroup.com. Ao realizar uma consulta de Whois, você pode descobrir detalhes como o registrador (godaddy.com), a data de criação (2008-05-14) e os nomes dos servidores (NS1.EXMDIAGROUP.NET e NS2.EXMDIAGROUP.NET) associados ao domínio.

No entanto, você notará que o endereço IP está faltando. Por que será? Isso ocorre porque os sites de Whois consideram essa informação “perigosa” e a protegem. Em outras palavras, eles querem que você se esforce para obtê-la. Mas você está determinado e continuará explorando, pois há várias outras maneiras de obter o endereço IP do site.

Uma opção para encontrar o endereço IP é utilizar ferramentas de resolução DNS, como o comando ‘nslookup’ no terminal ou serviços online que fornecem informações de DNS. Outra alternativa é utilizar ferramentas específicas de reconhecimento de IP, como o ‘ping’ ou o ‘traceroute’, que podem ajudar a rastrear a rota até o servidor do site e, assim, descobrir o endereço IP correspondente.

Prompt de Comando

Como hacker ético, você provavelmente prefere usar o prompt de comando em vez de ferramentas gráficas. Utilizando um xterm/MobaXterm (Unix/Linux), um prompt de comando (MS-DOS Windows) ou um console PowerShell (MS-DOS Windows), você pode realizar uma consulta semelhante ao site usando o seguinte comando:

tracert alvo.comAgora temos um endereço IP no qual podemos executar varreduras do Nmap. Você também pode pegar esse endereço IP e executá-lo por meio de outra ferramenta OSINT que enumera especificamente endereços IP como Onyphe.

No Linux, o comando adequado é traceroute. Aliás, o PowerShell é uma ferramenta muito mais poderosa para administração de sistemas do que um simples prompt de comando do MS-DOS. Se você não possui habilidades avançadas em PowerShell, pode ser interessante investir no aprimoramento desse conhecimento.

Outra opção no prompt de comando é utilizar o comando ‘nslookup’ para obter informações de DNS sobre o domínio. Isso pode ajudar a obter o endereço IP associado ao site, bem como outras informações relacionadas aos servidores de nomes.

Você também pode explorar outros comandos disponíveis no prompt de comando para realizar análises e investigações adicionais, dependendo do seu objetivo. No entanto, lembre-se sempre de usar essas ferramentas dentro dos limites éticos e legais, respeitando as políticas de segurança e privacidade.

Onyphe

Link: https://www.onyphe.io/s

Com o IP que conseguimos na etapa anterior, podemos utilizar para realizar uma busca e ter ainda mais informações.

Whois (parte 2)

Instale a ferramenta whois em uma distribuição Linux com o comando (no caso do exemplo é um OS Ubuntu).

apt install whoisExecute o comando no terminal

whois + IPO retorno será várias informações sobre o nosso alvo.

Spokeo

- Link: https://www.spokeo.com/

Existem motores de busca de pessoas, como o Spokeo e outros, que vasculham sites de redes sociais, páginas de listas telefônicas, endereços de e-mail, registros públicos disponíveis, como registros criminais ou escolares, e muitas outras fontes de informações publicamente disponíveis. Se você tiver o nome de uma pessoa dentro da organização-alvo (por exemplo, Example Media Group), como um CEO fictício chamado “Aragorn Passo Largo”, o mecanismo de busca do Spokeo retornará várias pistas que você pode filtrar ainda mais usando parâmetros de pesquisa (veja a imagem abaixo).

Existem várias alternativas ao Spokeo que oferecem serviços de busca de pessoas e informações públicas. Aqui estão algumas opções populares:

- Intelius: O Intelius é outro serviço de busca de pessoas que fornece acesso a informações como histórico de endereços, números de telefone, registros criminais e muito mais. Eles também oferecem serviços de verificação de antecedentes.

- BeenVerified: O BeenVerified permite pesquisar informações sobre pessoas, incluindo registros de antecedentes criminais, registros de propriedade, histórico de emprego e muito mais. Eles também oferecem recursos de pesquisa reversa de telefone e e-mail.

- Whitepages: O Whitepages é um diretório online que permite pesquisar por nome, telefone, endereço ou empresa. Ele fornece informações de contato, registros públicos e outras informações relevantes.

- TruthFinder: O TruthFinder é um serviço de pesquisa de pessoas que fornece acesso a registros públicos, histórico de endereços, registros criminais, histórico de emprego e muito mais. Eles também oferecem recursos avançados de pesquisa reversa.

Usando esses motores de busca de pessoas, você pode obter informações valiosas sobre indivíduos, como detalhes de contato, histórico de trabalho, registros de propriedade, histórico educacional e muito mais. Essas informações podem ajudar a construir perfis e entender melhor as pessoas envolvidas em uma organização ou projeto.

Agora você pode começar a entender por que a coleta de Informações de Identificação Pessoal (PII) e a venda delas para terceiros interessados são um negócio tão lucrativo e como pode ser difícil manter suas próprias informações privadas fora da web. Como membro de uma Equipe Red, você deve realizar os mesmos tipos de consultas em si mesmo para garantir que suas informações privadas, ou pelo menos qualquer informação potencialmente prejudicial, não estejam postadas para que todos vejam.

Shodan

- Link: https://www.shodan.io/

Shodan é uma ferramenta popular de OSINT projetada especificamente para dispositivos conectados à Internet (incluindo ICS, IoT, sistemas de videogame, entre outros). Você pode usar a interface gráfica do Shodan no site, que oferece funcionalidades adicionais, como visualizar transmissões ao vivo de câmeras e representar geograficamente as vulnerabilidades encontradas em todo o mundo.

Shodan API

Você também pode executar os mesmos tipos de varreduras que o Shodan usa para enumerar endereços IP a partir da linha de comando usando a ferramenta de varredura Nmap quando você estiver na fase de Enumeração:

nmap -sn -Pn -n --script=shodan-api -script-args ‘shodan-api.apikey=XXXXXX’ sitealvo.comNo comando acima, -sn desativa a varredura de portas; -Pn pula a descoberta de hosts e não faz ping no host; e -n pula a resolução DNS.

Links úteis:

- Leia a documentação do Nmap para ter mais informações sobre comandos: Link: https://nmap.org/docs.html

- Shodan Dorks: https://github.com/humblelad/Shodan-Dorks

- Shodan Dorks: https://github.com/lothos612/shodan

- Shodan Cheat Sheets: https://cheatography.com/sir-slammington/cheat-sheets/shodan/

Em construção ….