Todo o conteúdo fornecido neste port destina-se exclusivamente a fins educacionais, de estudo e desenvolvimento profissional e pessoal. As informações aqui apresentadas são para serem utilizadas de forma ética e profissional, em conformidade com todas as leis e regulamentos aplicáveis.

É fundamental ressaltar que qualquer conhecimento ou habilidade adquiridos por meio deste conteúdo devem ser aplicados de maneira responsável e ética. O uso de técnicas, ferramentas ou estratégias discutidas aqui para atividades ilegais, prejudiciais, invasivas ou antiéticas é estritamente proibido e desencorajado.

Recomenda-se que você sempre busque aconselhamento legal e ético antes de realizar qualquer atividade relacionada à segurança cibernética. Como criador deste conteúdo não me responsabilizo por qualquer uso inadequado ou ilegal das informações apresentadas.

Lembre-se de que a ética e a integridade são fundamentais para o avanço e a reputação positiva da comunidade de segurança cibernética. Ao adquirir conhecimento e habilidades, comprometa-se a usá-los de forma responsável, profissional e ética, contribuindo para um ambiente online mais seguro e confiável.

Introdução

Recentemente, fui questionado sobre as ferramentas que utilizo no meu dia a dia e se o Kali Linux tinha todas as ferramentas e softwares. Embora o Kali Linux já possua um bom conjunto de ferramentas instaladas, como Nmap, Metasploit Framework, Wireshark, Burp Suite, John the Ripper, Aircrack-ng, Hydra, Maltego, Nikto e Sqlmap, é importante ressaltar que o repertório de um Analista de Cybersegurança, seja ele da área Red Team ou Blue Team (ou outra área), deve ser muito mais diversificado.

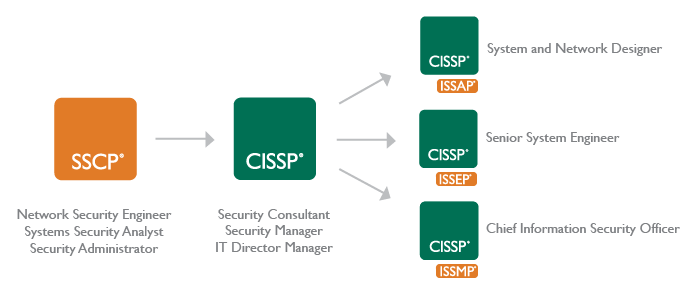

Atualmente, estou me concentrando em estudos para a certificação CISSP e também em segurança ofensiva e pesquisa de vulnerabilidades em plataformas de bug bounty. Durante esse período, me deparei com um número na casa de centenas (e aumentando diariamente). Cada uma delas é utilizada para cenários específicos, onde, embora uma possa realizar uma tarefa semelhante à outra, existem pequenas nuances que tornam cada ferramenta única e adequada para determinados contextos.

Na área de Cybersegurança é de extrema importância ter conhecimento sobre uma variedade de ferramentas para estar preparado para diferentes situações e desafios que você enfretará no dia-a-dia. E com o tempo e conhecimento, você poderá desenvolver suas próprias ferramentas para cada cenário (falo um pouco abaixo sobre Python e Go). Isso permite que o profissional aplique a ferramenta mais adequada para cada cenário, maximizando a eficiência e eficácia das análises e testes de segurança.

Explicando então, de maneira bem simples e didática sobre o Kali Linux.

Kali Linux é um sistema operacional de código aberto especialmente projetado para fins de segurança cibernética. É uma ferramenta poderosa usada por profissionais e entusiastas de segurança para testar e avaliar a segurança de sistemas e redes.

No cenário cada vez mais desafiador da segurança cibernética, profissionais de Red Team e Blue Team precisam estar armados com as ferramentas certas para proteger sistemas e redes contra ameaças e identificar possíveis vulnerabilidades. Uma das plataformas mais populares e poderosas disponíveis para esses profissionais é o Kali Linux.

Kali Linux: Uma Visão Geral

O Kali Linux é um sistema operacional de código aberto baseado em Debian, projetado especificamente para fins de segurança cibernética. Ele oferece uma ampla variedade de ferramentas e recursos pré-instalados, tornando-o uma escolha popular para profissionais de segurança. O Kali Linux é conhecido por sua robustez, facilidade de uso e vasta comunidade de suporte.

Ferramentas para Red Team

O Kali Linux é amplamente utilizado por equipes de Red Team, que são responsáveis por simular ataques cibernéticos com o objetivo de identificar vulnerabilidades em sistemas e redes. Algumas das ferramentas populares disponíveis no Kali Linux para Red Teams incluem:

- Burp Suite: Uma suíte de ferramentas de teste de segurança de aplicativos web, oferecendo recursos para identificar vulnerabilidades e explorar falhas de segurança em aplicações web. Pessoalmente, uma das minhas ferramentas favoritas. Recomendo o estudo diário sobre, com um conhecimento mais profundo dessa ferramenta você terá um arsenal em uma ferramenta. Detalhe, cuidado com alguns add-ons, já vi meu Burpsuite levar de boa 42gb de ram do meu sistema …

- Empire: Uma poderosa ferramenta de pós-exploração e controle remoto, usada para explorar e controlar sistemas comprometidos.

- BeEF: O Browser Exploitation Framework é usado para explorar vulnerabilidades em navegadores da web, permitindo ataques direcionados a usuários através de sites maliciosos.

- Wireshark: Uma ferramenta de análise de tráfego de rede que permite capturar e analisar pacotes de rede, ajudando na detecção de atividades suspeitas e na análise de protocolos de rede.

- Hydra: Uma ferramenta de força bruta de autenticação, usada para testar a força das senhas em serviços remotos.

- John the Ripper: Uma ferramenta de quebra de senhas que utiliza ataques de dicionário e força bruta para recuperar senhas criptografadas.

- SQLMap: Uma ferramenta automatizada de injeção de SQL, usada para detectar e explorar vulnerabilidades de injeção de SQL em aplicações web.

- Responder: Uma ferramenta para ataques de spoofing e envenenamento de cache, usada para interceptar e redirecionar o tráfego de rede.

- SET (Social Engineering Toolkit): Uma ferramenta de engenharia social que permite a execução de ataques de phishing, spoofing e outras técnicas de manipulação psicológica.

- Maltego: Para análise de informações e inteligência de ameaças, usada para coletar e visualizar dados relevantes sobre alvos e relacionamentos entre eles.

- Recon-ng: Utilizada reconhecimento que automatiza a coleta de informações de fontes públicas e abertas, auxiliando na fase inicial de um teste de penetração.

- Skipfish: Para varredura de segurança de aplicativos web, usada para identificar vulnerabilidades e mapear a estrutura de um site.

- Nessus: Uma das mais conhecidas ferramentas para verificação de vulnerabilidades que ajuda a identificar falhas de segurança em sistemas e redes, fornecendo relatórios detalhados e sugestões de correção. Sua versão free te dá direito a escanear 16 IPs, o que pode ser últil em um ambiente pequeno e controlado. A ferramenta abaixo, realiza um trabalho semelhante, e sem limitação de IPs. É um pouco mais complicada a instalação e configuração inicial, mas nada de assustador.

- OpenVAS: OpenVAS, que significa Open Vulnerability Assessment System (Sistema Aberto de Avaliação de Vulnerabilidades), é uma poderosa ferramenta de varredura de segurança de rede de código aberto. Desenvolvido como um projeto de software livre, o OpenVAS é projetado para detectar e avaliar vulnerabilidades em sistemas de computador e redes. Ele utiliza uma ampla variedade de técnicas de varredura e testes automatizados para identificar falhas de segurança, como vulnerabilidades de software, configurações inadequadas e outros pontos fracos que possam ser explorados por invasores.

Essas são apenas algumas das muitas ferramentas disponíveis no Kali Linux para equipes de Red Team. Cada uma delas possui recursos específicos para auxiliar em diferentes aspectos dos testes de penetração e das atividades de segurança ofensiva.

Ferramentas para Blue Team

As equipes de Blue Team são responsáveis por defender sistemas e redes contra ataques cibernéticos. O Kali Linux também oferece ferramentas úteis para essas equipes, permitindo-lhes fortalecer a segurança e mitigar riscos. Algumas das ferramentas populares disponíveis no Kali Linux para Blue Teams incluem:

- Snort: Um sistema de detecção de intrusão (IDS) baseado em rede que identifica padrões e comportamentos maliciosos na rede em tempo real.

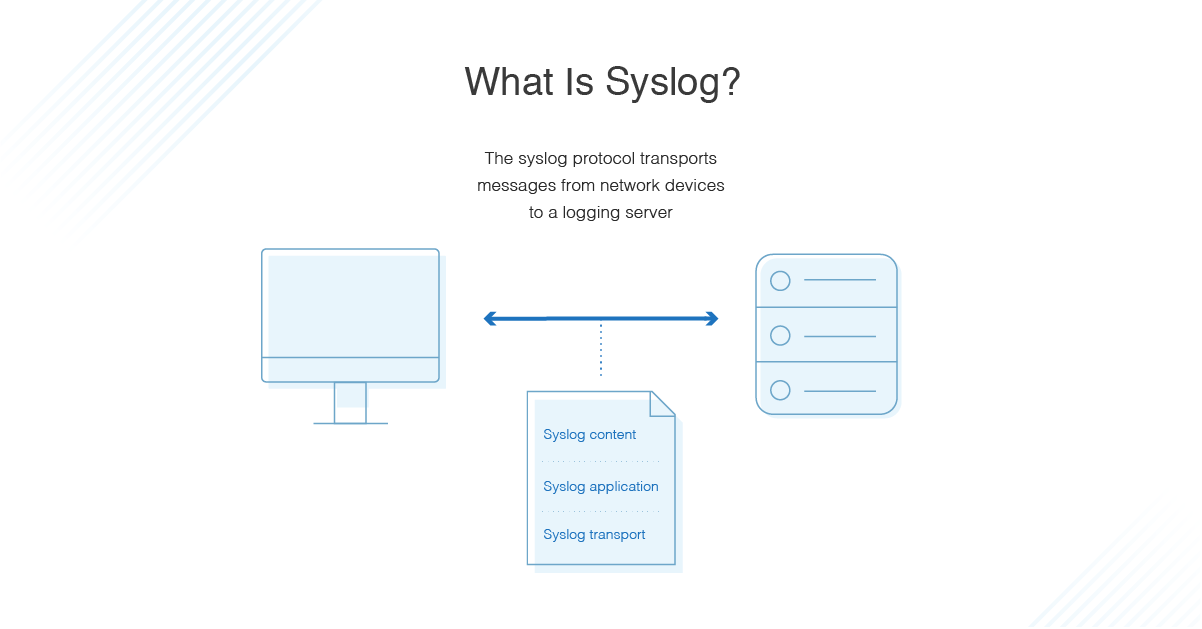

- OSSEC: Um sistema de detecção e resposta a intrusões (IDR) que fornece monitoramento contínuo de logs e alertas para atividades suspeitas nos sistemas.

- Wireshark: Uma ferramenta de análise de tráfego de rede que permite capturar e analisar pacotes de rede, ajudando na detecção de atividades suspeitas e na análise de protocolos de rede.

- Suricata: Um motor de detecção de intrusão (IDS) e sistema de prevenção de intrusão (IPS) que monitora e analisa o tráfego de rede em busca de ameaças.

- OpenVAS: Um scanner de vulnerabilidades de código aberto que ajuda a identificar possíveis falhas de segurança em sistemas e redes.

- Sn1per: Uma ferramenta de inteligência de segurança que automatiza a coleta de informações sobre alvos e realiza varreduras de segurança em busca de vulnerabilidades.

- Lynis: Uma ferramenta de auditoria de segurança que verifica e avalia a configuração e o estado de segurança de sistemas baseados em Unix.

- Wazuh: Uma plataforma de segurança baseada em host que fornece monitoramento de integridade de arquivos, detecção de intrusões e gerenciamento de logs.

- Fail2Ban: Uma ferramenta de prevenção de ataques que monitora logs de serviços como SSH e Apache, bloqueando automaticamente endereços IP que tentam acessar de forma suspeita.

- AIDE: Uma ferramenta de detecção de alterações em sistemas que verifica a integridade de arquivos e diretórios, ajudando a identificar possíveis alterações não autorizadas.

- Samhain: Um sistema de integridade de arquivos e monitoramento de atividades em tempo real que ajuda a detectar modificações não autorizadas em sistemas.

- Rkhunter: Uma ferramenta de detecção de rootkit que verifica sistemas em busca de sinais de atividades maliciosas e modificações não autorizadas.

- ClamAV: Um antivírus de código aberto que pode ser usado para verificar e detectar malware em sistemas e arquivos.

- Chkrootkit: Uma ferramenta que verifica sistemas em busca de sinais de rootkits e outros programas maliciosos.

- Logwatch: Uma ferramenta que analisa logs de sistema e fornece relatórios resumidos, ajudando a identificar atividades suspeitas ou eventos incomuns.

Essas são apenas algumas das muitas ferramentas disponíveis no Kali Linux que podem auxiliar as equipes de Blue Team em atividades de defesa e monitoramento de segurança. Cada uma delas possui recursos específicos para detectar e responder a ameaças, fornecer visibilidade e fortalecer a segurança dos sistemas e redes.

Dica extra: Python e Golang

Uma dica valiosa para os analistas de cibersegurança é se familiarizar com as linguagens de programação Python e Golang. Essas linguagens são amplamente utilizadas no desenvolvimento de várias ferramentas e recursos no campo da segurança cibernética. Dominar Python e Golang pode ser extremamente vantajoso para aprimorar suas habilidades e auxiliar nas tarefas diárias como analista de cibersegurança.

Python é uma linguagem versátil e de fácil aprendizado, conhecida por sua ampla biblioteca de módulos e recursos. Muitas ferramentas populares de segurança, como scanners de vulnerabilidades e scripts de automação, são desenvolvidas em Python. Ao compreender e com o tempo dominar o Python, você poderá personalizar e estender essas ferramentas, além de desenvolver suas próprias soluções de segurança.

Golang (ou Go) é uma linguagem de programação moderna e eficiente que ganhou popularidade na comunidade de segurança cibernética. Sua sintaxe simples e recursos de concorrência tornam o desenvolvimento de aplicativos de segurança escaláveis e rápidos. Ferramentas como servidores de segurança, ferramentas de detecção de intrusões e sistemas de análise de logs são construídas com Golang. Ao dominar Golang, você terá uma habilidade valiosa para trabalhar em projetos de segurança de alto desempenho.

Investir tempo e esforço para aprender Python e Golang pode abrir um mundo de oportunidades e aprimorar significativamente suas habilidades como analista de cibersegurança. Essas linguagens oferecem uma base sólida para desenvolver e personalizar ferramentas, automatizar tarefas e enfrentar os desafios em constante evolução da segurança cibernética.

Finalizando

O Kali Linux é uma plataforma versátil e poderosa que oferece uma ampla gama de ferramentas pré-instaladas para profissionais de segurança cibernética. Tanto as equipes de Red Team quanto as de Blue Team podem se beneficiar do uso do Kali Linux para realizar testes de penetração, identificar vulnerabilidades, fortalecer a segurança e proteger sistemas e redes contra ameaças cibernéticas. Com sua ampla comunidade de suporte e constante atualização de ferramentas, o Kali Linux continua sendo uma escolha popular e eficaz para profissionais de segurança em todo o mundo.

Além do Kali Linux, existem outras distribuições Linux populares que também podem ser usadas para realizar as tarefas de Red Team e Blue Team. Por exemplo, o Parrot OS, Ubuntu, Debian e várias outras distribuições Linux têm recursos e ferramentas que podem ser utilizados para testes de segurança, detecção de vulnerabilidades e defesa de sistemas. A escolha da distribuição depende das preferências e necessidades individuais de cada profissional ou equipe de segurança, e todas essas opções fornecem uma base sólida para executar atividades relacionadas à segurança cibernética. O importante é selecionar uma distribuição confiável, atualizada e adequada às necessidades específicas do projeto ou cenário de segurança em questão.

- Debian: https://www.debian.org/distrib/

- Kali Linux: https://www.kali.org/get-kali/#kali-platforms

- Parrot Security: https://www.parrotsec.org/download/

- Ubuntu: https://ubuntu.com/download/desktop

Wait … one more cent …

Na área de cibersegurança, é fundamental que os profissionais estejam em constante atualização e sejam autodidatas, buscando aprimorar suas habilidades e conhecimentos continuamente. Isso ocorre porque a segurança cibernética é um campo em constante evolução, com novas ameaças emergindo e tecnologias sendo desenvolvidas a cada dia.

Como profissional de cibersegurança, é sua responsabilidade acompanhar as tendências e as últimas informações do setor, buscando aprender e se adaptar às mudanças. Isso inclui a compreensão das novas ameaças e técnicas de ataque, bem como o estudo das soluções e melhores práticas de segurança disponíveis.

A autodisciplina e a busca por conhecimento são essenciais para se destacar no campo da cibersegurança. É necessário estar disposto a investir tempo e esforço na leitura de artigos, participação em cursos, treinamentos e conferências, além de realizar projetos práticos para aprimorar suas habilidades técnicas.

A cibersegurança é um campo dinâmico e desafiador, mas também recompensador. Ao se manter atualizado e ser autodidata, você estará em uma posição vantajosa para enfrentar as ameaças em constante evolução e contribuir para a segurança dos sistemas e dados de sua organização. Portanto, seja comprometido em aprender, esteja aberto a novos desafios e mantenha-se atualizado para se tornar o melhor profissional possível no campo da cibersegurança.