Todo o conteúdo fornecido neste port destina-se exclusivamente a fins educacionais, de estudo e desenvolvimento profissional e pessoal. As informações aqui apresentadas são para serem utilizadas de forma ética e profissional, em conformidade com todas as leis e regulamentos aplicáveis.

É fundamental ressaltar que qualquer conhecimento ou habilidade adquiridos por meio deste conteúdo devem ser aplicados de maneira responsável e ética. O uso de técnicas, ferramentas ou estratégias discutidas aqui para atividades ilegais, prejudiciais, invasivas ou antiéticas é estritamente proibido e desencorajado.

Recomenda-se que você sempre busque aconselhamento legal e ético antes de realizar qualquer atividade relacionada à segurança cibernética. Como criador deste conteúdo não me responsabilizo por qualquer uso inadequado ou ilegal das informações apresentadas.

Lembre-se de que a ética e a integridade são fundamentais para o avanço e a reputação positiva da comunidade de segurança cibernética. Ao adquirir conhecimento e habilidades, comprometa-se a usá-los de forma responsável, profissional e ética, contribuindo para um ambiente online mais seguro e confiável.

Nesse post, todos os comandos são utilizados em um ambiente Kali Linux. Algumas Ferramentas estão disponíveis para outros sistemas.

Amass

OWASP (Open Web Application Security Project) é uma organização global sem fins lucrativos focada em melhorar a segurança do software e desenvolvedora da ferramenta.

OWASP Amass é uma ferramenta de reconhecimento de código aberto que é usada para enumerar subdomínios para um determinado domínio. Ele usa várias técnicas para coletar informações sobre subdomínios, como dados de DNS passivo, raspagem de buscadores e registros de transparência de certificados.

O Amass também pode ser usado para realizar reconhecimento ativo, como realizar ataques de força bruta de DNS e enviar solicitações HTTP para coletar informações sobre o domínio-alvo. A ferramenta é projetada para ser eficiente e rápida, tornando-a útil tanto para os testadores de penetração quanto para os pesquisadores.

# https://github.com/OWASP/Amass

# https://github.com/OWASP/Amass/blob/master/examples/config.ini

Instalação com o Golang:

go install -v github.com/OWASP/Amass/v3/...@masterExemplo de utilização

amass enum -passive -d tesla.comAssetfinder

Assetfinder é desenvolvida por tomnomnom, salve esse nome você vai ouvir falar muito sobre esse profissional.

Sendo uma ferramenta de linha de comando que é usada para identificar subdomínios para um determinado domínio. Ele usa várias técnicas para coletar informações sobre subdomínios, como dados de DNS passivo, raspagem de buscadores e registros de transparência de certificados. Ao contrário de outras ferramentas de enumeração de subdomínios, ele não realiza reconhecimento ativo, como enviar solicitações HTTP ou realizar ataques de força bruta de DNS. Em vez disso, ele se concentra em coletar informações sobre subdomínios de forma passiva, o que o torna útil para o reconhecimento em situações em que o reconhecimento ativo não é desejado ou não é possível.

A ferramenta também pode ser integrada com outras ferramentas como amass ou subfinder para enriquecer os resultados. E também é possível usar a ferramenta em conjunto com outras ferramentas de reconhecimento como sublist3r ou subbrute para ajudar a identificar subdomínios adicionais.

Assetfinder é escrito em Go e é open-source, e pode ser executado em Linux, MacOS e Windows.

Link github: https://github.com/tomnomnom/assetfinder

Exemplo de utilização:

assetfinder tesla.comSubfinder

Link github: https://github.com/projectdiscovery/subfinder

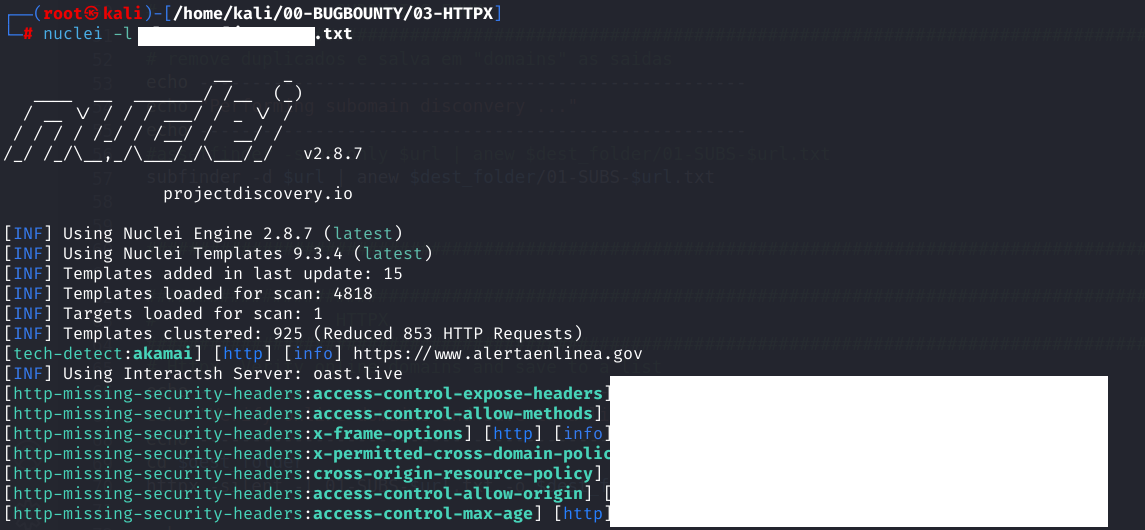

Subfinder é uma ferramenta de linha de comando, desenvolvida pelo Project Discovery que é usada para identificar subdomínios para um determinado domínio. Ele usa várias técnicas para coletar informações sobre subdomínios, como busca em DNS, raspagem de buscadores, APIs de terceiros e registros de transparência de certificados. Ele também pode realizar reconhecimento ativo, como enviar solicitações HTTP ou realizar ataques de força bruta de DNS.

Subfinder é escrito em Go e é open-source, e pode ser executado em Linux, MacOS e Windows. Ele é uma ferramenta de reconhecimento de alto desempenho e é considerado como uma das melhores ferramentas para identificação de subdomínios. Ele também é facilmente configurável e pode ser usado com outras ferramentas como amass, assetfinder, entre outros para enriquecer os resultados.

Exemplo de uso:

subfinder -d domain.com -all -silent